зачем нужен dns over https

DNS-over-HTTPS и риски для персональных данных — обсуждаем мнения экспертов

25 февраля Mozilla сделали DNS-over-HTTPS (DoH) протоколом по умолчанию в своем браузере для всех американских пользователей. В целом ИТ-сообщество встретило это решение положительно, заметив, что шифрование DNS-трафика повысит безопасность в интернете. Но нашлись и те, кто считает иначе, — например, представители интернет-регистратора RIPE.

В сегодняшнем материале разбираем основные мнения.

Небольшой ликбез

Прежде чем переходить к обзору мнений кратко разберем, как работает DoH и почему его реализация вызывает жаркие споры в ИТ-сообществе.

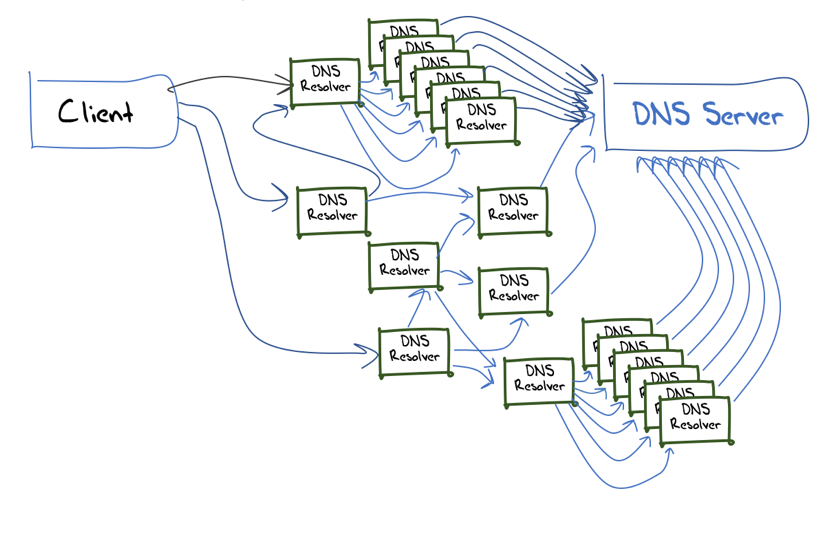

Обмен данными между браузером и DNS-сервером происходит в открытом виде. При желании злоумышленник может подслушать этот трафик и проследить, какие ресурсы посещает пользователь. Чтобы решить проблему, протокол DoH инкапсулирует запрос IP-адреса в трафик HTTPS. Затем он поступает специальному серверу, который обрабатывает его при помощи API и генерирует ответ (стр.8):

Таким образом, DNS-трафик скрыт в трафике HTTPS, и запросы к системе доменных имен остаются анонимными.

Кто поддерживает DoH

В поддержку DoH высказываются западные облачные провайдеры, телекомы и интернет-провайдеры. Многие из них уже предлагают DNS-сервисы на базе нового протокола — полный список есть на GitHub. Например, в British Telecommunications говорят, что сокрытие DNS-запросов в HTTPS увеличит безопасность британских пользователей.

Пара материалов из нашего блога на Хабре:

Год назад DNS-over-HTTPS начали тестировать в Google. Инженеры добавили возможность активировать DoH в Chrome 78. По словам разработчиков, инициатива защитит пользователей от DNS-спуфинга и фарминга, когда хакеры перенаправляют жертву на ложный IP-адрес.

В начале материала мы упомянули другого разработчика браузера — Mozilla. На этой неделе компания подключила DNS-over-HTTPS для всех пользователей из США. Теперь при установке браузера новый протокол активируется по умолчанию. Тех, у кого уже есть Firefox, планируют перевести на DoH в ближайшие недели. Другие страны новая инициатива пока обойдет стороной, но желающие могут включить передачу DNS-запросов по HTTPS самостоятельно.

Аргументы против

Те, кто выступает против внедрения DoH, говорят, что он снизит безопасность сетевых подключений. Например, Пол Викси (Paul Vixie), один из авторов доменной системы имен, утверждает, что системным администраторам станет сложнее блокировать потенциально вредоносные сайты в корпоративных и частных сетях.

Выступили против нового протокола и представители интернет-регистратора RIPE, отвечающего за европейский и ближневосточный регионы. Они обратили внимание на проблемы безопасности персональных данных. DoH позволяет передавать информацию о посещаемых ресурсах в зашифрованном виде, но соответствующие логи все равно остаются на сервере, отвечающем за обработку DNS-запросов с помощью API. Здесь встает вопрос доверия к разработчику браузера.

Сотрудник RIPE Берт Хуберт (Bert Hubert), который участвовал в разработке PowerDNS, говорит, что классический подход DNS-over-UDP предоставляет большую анонимность, так как смешивает все запросы к системе доменных имен из одной сети (домашней или публичной). В этом случае сопоставить отдельные запросы с конкретными компьютерами становится сложнее.

/ Unsplash / chris panas

К недостаткам DoH некоторые эксперты также относят невозможность настроить родительский контроль в браузерах и сложности с оптимизацией трафика в CDN-сетях. В последнем случае может вырасти задержка до начала передачи контента, так как резолвер будет искать адрес хоста, ближайшего к серверу DNS-over-HTTPS. Здесь стоит отметить, что ряд ИТ-компаний уже работает над решением этих сложностей. Например, в той же Mozilla рассказали, что Firefox будет автоматически отключать DoH, если пользователь настроит правила родительского контроля. И компания планирует продолжить работу над более совершенными инструментами в будущем.

О чем мы пишем в корпоративном блоге VAS Experts:

«Любит и не любит»: DNS over HTTPS

Разбираем мнения относительно особенностей работы DNS over HTTPS, которые за последнее время стали «яблоком раздора» среди интернет-провайдеров и разработчиков браузеров.

Суть разногласий

В последнее время крупные СМИ и тематические площадки (в том числе Хабр), часто пишут о протоколе DNS over HTTPS (DoH). Он шифрует запросы к DNS-серверу и ответы на них. Такой подход позволяет скрыть имена хостов, к которым обращается пользователь. Из публикаций можно сделать вывод, что новый протокол (в IETF одобрили его в 2018 году) разделил ИТ-сообщество на два лагеря.

Половина считает, что новый протокол повысит безопасность интернета, и внедряет его в свои приложения и сервисы. Другая половина убеждена, что технология лишь усложняет работу системных администраторов. Далее, разберем аргументы обеих сторон.

Как работает DoH

Прежде чем перейти к разговору о том, почему интернет-провайдеры и другие участники рынка выступают за или против DNS over HTTPS, кратко разберем принципы его работы.

В случае DoH запрос на определение IP-адреса инкапсулируется в HTTPS-трафик. Затем он идет HTTP-серверу, где обрабатывается при помощи API. Вот пример запроса из RFC 8484 (стр.6):

Таким образом, DNS-трафик скрыт в трафике HTTPS. Клиент и сервер общаются по стандартному порту 443. В результате запросы к системе доменных имен остаются анонимными.

Почему его не жалуют

Противники DNS over HTTPS говорят, что новый протокол снизит безопасность подключений. По словам Пола Викси (Paul Vixie), члена команды разработчиков DNS, сисадминам будет сложнее блокировать потенциально вредоносные сайты. Рядовые пользователи при этом потеряют возможность настроить условный родительский контроль в браузерах.

Мнение Пола разделяют интернет-провайдеры Великобритании. Законодательство страны обязывает их блокировать ресурсы с запрещенным контентом. Но поддержка DoH в браузерах усложняет задачу по фильтрации трафика. Среди критиков нового протокола также значатся Центр правительственной связи Англии (GCHQ) и фонд Internet Watch Foundation (IWF), который ведет реестр заблокированных ресурсов.

Эксперты отмечают, что DNS over HTTPS может стать угрозой кибербезопасности. В начале июля ИБ-специалисты из Netlab обнаружили первый вирус, который использовал новый протокол для проведения DDoS-атак — Godlua. Зловред обращался к DoH для получения текстовых записей (TXT) и извлечения URL-адресов управляющих серверов.

Зашифрованные DoH-запросы не распознавались антивирусным программным обеспечением. ИБ-специалисты опасаются, что после Godlua придут другие вредоносы, невидимые для пассивного мониторинга DNS.

Но не все против

В защиту DNS over HTTPS в своем блоге высказался инженер из APNIC Джефф Хьюстон (Geoff Houston). По его словам, новый протокол позволит бороться с атаками DNS hijacking, которые последнее время становятся все более распространенными. Этот факт подтверждает январский отчет ИБ-компании FireEye. Разработку протокола поддержали и крупные ИТ-компании.

Еще в начале прошлого года DoH стали тестировать в Google. И месяц назад компания представила General Availability версию своего DoH-сервиса. В Google надеются, что он повысит безопасность персональных данных в сети и защитит от MITM-атак.

Другой разработчик браузеров — Mozilla — поддерживает DNS over HTTPS с лета прошлого года. При этом компания активно продвигает новую технологию в ИТ-среде. За это ассоциация провайдеров Internet Services Providers Association (ISPA) даже номинировала Mozilla на премию «интернет-злодей года». В ответ представители компании отметили, что разочарованы нежеланием операторов связи совершенствовать устаревшую интернет-инфраструктуру.

/ Unsplash / TETrebbien

В поддержку Mozilla высказались крупные СМИ и некоторые интернет-провайдеры. В частности, в British Telecom считают, что новый протокол не повлияет на фильтрацию контента и повысит безопасность британских пользователей. Под давлением общественности ISPA пришлось отозвать «злодейскую» номинацию.

Также за внедрение DNS over HTTPS выступили облачные провайдеры, например Cloudflare. Они уже предлагают DNS-сервисы на базе нового протокола. Полный список браузеров и клиентов с поддержкой DoH есть на GitHub.

В любом случае говорить об окончании противостояния двух лагерей пока не приходится. ИТ-специалисты прогнозируют, что если DNS over HTTPS все же суждено стать частью массового стека интернет-технологий, на это уйдет не одно десятилетие.

О чем еще мы пишем в нашем корпоративном блоге:

Минимизация рисков использования DNS-over-TLS (DoT) и DNS-over-HTTPS (DoH)

Защита от DoH и DoT

Контролируете ли вы свой DNS трафик? Организации вкладывают много времени, денег и усилий в обеспечение безопасности своих сетей. Однако, одной из областей, которой часто не уделяется должного внимания, является DNS.

Хорошим обзором рисков, которые приносит DNS является презентация Verisign на конференции Infosecurity.

31% обследованных классов программ-вымогателей использовали DNS для обмена ключами.

Проблема серьезная. По данным исследовательской лаборатории Palo Alto Networks Unit 42, примерно 85% вредоносных программ используют DNS для установления канала управления и контроля, позволяя злоумышленникам легко внедрять вредоносные программы в вашу сеть, а также похищать данные. С момента своего создания трафик DNS в основном был незашифрованным и его легко можно было анализировать защитными механизмами NGFW.

Появились новые протоколы для DNS, направленные на повышение конфиденциальности DNS соединений. Они активно поддерживаются ведущими поставщиками браузеров и другими поставщиками программного обеспечения. Скоро в корпоративных сетях начнется рост зашифрованного DNS-трафика. Зашифрованный трафик DNS, который не анализируется средствами должным образом и разрешен, представляет угрозу безопасности для компании. Например, такой угрозой являются криптолокеры, которые используют DNS для обмена ключами шифрования. Атакующие сейчас требуют выкуп в несколько миллионов долларов за восстановление доступа к вашим данным. В компании Garmin, например, заплатили 10 миллионов долларов.

При правильной настройке NGFW могут запрещать или защищать использование DNS-over-TLS (DoT) и могут использоваться для запрета использования DNS-over-HTTPS (DoH), что позволяет анализировать весь трафик DNS в вашей сети.

Что такое зашифрованный DNS?

Система доменных имен (DNS) преобразует удобочитаемые человеку доменные имена (например, адрес www.paloaltonetworks.com ) в IP-адреса (например, в 34.107.151.202). Когда пользователь вводит доменное имя в веб-браузере, браузер отправляет DNS-запрос на DNS-сервер, запрашивая IP-адрес, связанный с этим доменным именем. В ответ DNS-сервер возвращает IP-адрес, который будет использовать этот браузер.

Запросы и ответы DNS пересылаются по сети в виде обычного текста в незашифрованном виде, что делает его уязвимым для шпионажа или изменения ответа и перенаправления браузера на вредоносные сервера. Шифрование DNS затрудняет отслеживание DNS-запросов или их изменение во время передачи. Шифрование DNS запросов и ответов защищает вас от атаки Man-in-the-Middle, выполняя при этом те же функции, что и традиционный протокол DNS (система доменных имен) с открытым текстом.

За последние несколько лет были внедрены два протокола шифрования DNS:

Эти протоколы имеют одну общую черту: намеренно прячут DNS-запросы от любого перехвата. и от безопасников организации в том числе. Протоколы в основном используют протокол TLS (Transport Layer Security) для установления зашифрованного соединения между клиентом, выполняющим запросы, и сервером, разрешающим запросы DNS, через порт, который обычно не используется для трафика DNS.

Конфиденциальность запросов DNS является большим плюсом этих протоколов. Однако, они создают проблемы безопасникам, которые должны следить за сетевым трафиком и обнаруживать и блокировать вредоносные соединения. Поскольку протоколы различаются по своей реализации, методы анализа будут отличаться у DoH и DoT.

DNS over HTTPS (DoH)

DoH использует хорошо известный порт 443 для HTTPS, для которого в RFC специально указано, что задача состоит в том, чтобы «смешать трафик DoH с другим трафиком HTTPS в одном и том же соединении», «затруднить анализ трафика DNS» и, таким образом, обойти меры корпоративного контроля ( RFC 8484 DoH, раздел 8.1 ). Протокол DoH использует шифрование TLS и синтаксис запросов, предоставляемый общими стандартами HTTPS и HTTP/2, добавляя запросы и ответы DNS поверх стандартных запросов HTTP.

Риски, связанные с DoH

Если вы не можете отличить обычный HTTPS-трафик от запросов DoH, то приложения внутри вашей организации могут (и будут) обходить локальные настройки DNS, перенаправляя запросы на сторонние сервера отвечающие на запросы DoH, что обходит любой мониторинг, то есть уничтожает возможность контроля за DNS трафиком. В идеале вы должны контролировать DoH используя функции расшифрования HTTPS.

Обеспечение видимости и контроля трафика DoH

В качестве наилучшего решения для контроля DoH мы рекомендуем настроить в NGFW расшифровку трафика HTTPS и блокировку трафика DoH (название приложения: dns-over-https).

Во-первых, убедитесь, что NGFW настроен для расшифровки HTTPS, согласно руководству по лучшим методам расшифровки.

Во-вторых, создайте правило для трафика приложения «dns-over-https», как показано ниже:

В качестве промежуточной альтернативы (если ваша организация не полностью реализовала расшифрование HTTPS) NGFW можно настроить для применения действия «запретить» к идентификатору приложения «dns-over-https», но эффект будет ограничен блокировкой определенных хорошо известных серверов DoH по их доменному имени, так как без расшифрования HTTPS трафик DoH не может быть полностью проверен (см. Applipedia от Palo Alto Networks и выполните поиск по фразе «dns-over-https»).

DNS over TLS (DoT)

Протокол DoT использует протокол TLS для обеспечения шифрования, инкапсулирующего стандартные запросы протокола DNS, с трафиком, использующим хорошо известный порт 853 ( RFC 7858, раздел 6 ). Протокол DoT был разработан, чтобы упростить организациям блокировать трафик по порту, либо соглашаться на его использование, но включить расшифровку на этом порту.

Риски, связанные с DoT

Обеспечение видимости и контроля трафика DoT

В качестве наилучшей методики контроля за DoT мы рекомендуем любое из вышеперечисленного, исходя из требований вашей организации:

Настройте NGFW для расшифрования всего трафика для порта назначения 853. Благодаря расшифрованию трафика, DoT будет отображаться как приложение DNS, к которому вы можете применить любое действие, например, включить подписку Palo Alto Networks DNS Security для контроля DGA доменов или уже имеющийся DNS Sinkholing и anti-spyware.

В качестве альтернативы можно полностью заблокировать движком App-ID трафик ‘dns-over-tls’ через порт 853. Обычно он заблокирован по умолчанию, никаких действий не требуется (если вы специально не разрешили приложение ‘dns-over-tls’ или трафик через порт 853).

Глубокий в-DoH. Разбираемся, как работает DNS over HTTPS и кому (не) выгодно его внедрение

Содержание статьи

Шаткая скрепа DNS

Для порядка и связности изложения кратко вспомним основные понятия. Система доменных имен DNS — одна из технологий, лежащих в самой основе современного интернета. С ее помощью соотносятся числовые IP-адреса и более удобные для человека доменные имена. Она построена по принципу иерархического взаимодействия DNS-серверов.

Важный момент: разрабатывалась эта система еще в 1983 году, и поэтому у нее есть некоторые проблемы с безопасностью. Ведь интернет тогда, как известно, был сетью, которая связывала американские научные и военные учреждения, и подключать к ней кого попало не планировалось.

Если вкратце, то корень проблемы в том, что базовая система DNS принимает и передает любые запросы, поступающие в нее. Как во многих других решениях, которые появились на заре интернета, защиты от злонамеренного использования здесь нет. В те времена считалось, что главное — это простота и масштабируемость.

В результате появились разные методы атак на DNS-серверы (например, отравление кеша DNS или перехват DNS). Результат таких атак — перенаправление клиентских браузеров куда-то, куда пользователи попадать не собирались.

Для борьбы с этими бедами Инженерный совет интернета разработал набор расширений DNSSEC, который добавил к DNS-запросам подпись-аутентификацию на основе криптографии с открытым ключом. Но разрабатывался этот набор расширений очень долго. Проблема стала очевидной еще в начале девяностых, направление работы над проблемой определили к 1993 году, первую версию DNSSEC подготовили к 1997 году, попытались внедрить, стали вносить изменения.

Если хочешь подробнее разобраться, от каких угроз DNSSEC должен был защитить DNS, то можешь почитать доклад об анализе угроз того самого Инженерного совета интернета от 2004 года. Как пишут его авторы, спустя десять лет после начала работ настало время отчитаться о том, с какими проблемами и как именно мы собираемся бороться.

Но DNSSEC решает только часть проблемы — он гарантирует аутентичность и целостность данных, но не их приватность. В борьбе за эту цель логичным средством выступает шифрование. Вопрос в том, как именно его реализовать.

Варианты шифрования

Несколько групп разработчиков предложили свои варианты технологических решений. Среди них есть те, которые используют оригинальные способы шифрования, например DNSCrypt или DNSCurve, в котором применяется шифрование с использованием эллиптических кривых. Но решения, оказавшиеся в итоге более популярными, опираются на широко распространенный протокол безопасности TLS. Такими решениями являются DoT (DNS over TLS) и DoH, основной предмет этой статьи.

DoT, как и следует из его названия, использует для зашифрованной передачи DNS-запросов сам протокол TLS. Это влечет за собой смену основных портов и протоколов — вместо UDP по порту 53 используется TCP по порту 853.

DoH устроен иначе и по-другому использует TLS. В DoH TLS-шифрование применяется на уровне протокола HTTPS, с использованием HTTPS-запросов и обращением к HTTP-портам DNS-сервера.

Звучит сложновато? Ян Шауман рассказывает об этом очень точно и доходчиво:

Поскольку HTTPS использует TLS, можно было бы позанудствовать и подоказывать, что технически DoH — это тоже DNS через TLS. Но это было бы неверно. DoT отправляет запросы базового протокола DNS через TLS-соединение на отдельном выделенном порте. DoH использует протокол HTTP на уровне протокола прикладного уровня (HTTP application layer protocol), чтобы отправлять запросы на HTTPS-порт сервера, используя и включая все элементы обычных сообщений HTTP.

DoHодим до сути

Здесь резонно задаться вопросом: а в чем вообще тут может быть проблема? Чем больше безопасности, тем лучше, разве не так?

Ответ на этот вопрос лежит в нюансах выбранных решений, их сильных и слабых сторонах. А именно в том, как новая технология взаимодействует с разными участниками системы DNS, кого из них ее разработчики считают условно заслуживающими доверия, а кого — источниками угрозы. И речь сейчас даже не о хакерах-злоумышленниках, имеющих откровенно преступные цели.

Речь о том, что между пользовательским устройством и конечным сайтом находятся посредники. Администратор сети, файрвол, провайдер интернета — все они могут в своих интересах взаимодействовать с системой DNS, задавая своим резолверам имен DNS настройки того, какие запросы отслеживать, блокировать, модифицировать. Так можно встраивать рекламу, отсекать вредоносный контент, не пускать на определенные ресурсы.

DoT, работая через TLS с его системой сертификатов доверия, точно так же нуждается в DNS-резолвере, которому он сможет доверять. Присутствует гибкая возможность настройки списка доверенных резолверов, возможность централизованного изменения настроек в предварительно доверенной (например, корпоративной) среде, а также возможность переключаться обратно на базовый DNS, если с новой версией возникнут проблемы.

Поскольку для DoT используется новый, выделенный порт, возможно заметить передаваемый трафик и наблюдать за его объемами, шифрование этому никак не помешает. При желании можно даже заблокировать его вовсе.

В общем, DoT нужно грамотно настроить, но зато он содержит некоторые крайне полезные для системных администраторов и сетевых инженеров функции. Поэтому многие из профессионалов и хвалят за это DoT.

С DoH история другая. Эта технология разрабатывалась с расчетом на пользовательские приложения, а именно — браузеры. Это ключевая деталь во всей этой истории. Означает она вот что. При использовании DoH весь трафик, который не относится к браузерам, идет через базовый DNS, но браузерный трафик при этом обходит любые настройки DNS — на уровне операционной системы, локальной сети, провайдера — и, минуя промежуточные этапы, по HTTPS попадает сразу к поддерживающему DoH резолверу DNS.

И к этой схеме есть ряд серьезных вопросов.

Коварные злодеи и теории заговора

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Как идет внедрение DNS-over-HTTPS

Поговорим о разработчиках браузеров, использующих новый протокол. Расскажем, почему против этой инициативы выступают интернет-провайдеры и регуляторы США и Великобритании.

Кто внедряет

Разработчики из Mozilla тестируют DNS-over-HTTPS еще с лета 2018-го. В феврале этого года компания сделала DoH протоколом по умолчанию для всех пользователей из США. Его поддержка автоматически активируется при установке браузера. В будущем эту практику распространят на другие страны. Что интересно, разработчики выбрали довольно агрессивную политику внедрения новинки. Firefox будет автоматически менять DNS-провайдера для пользователя, если текущий оператор не поддерживает шифрование запросов к системе доменных имен.

Внедряет DoH и другой вендор браузеров — Google. Тестировать протокол начали еще в версии Chrome 78. Полноценную поддержку добавили в публичном релизе версии 83, которая вышла месяц назад. В отличие от коллег, Google выбрали более мягкий подход ко внедрению нового протокола. Браузер корпорации включит DoH только в том случае, если провайдер пользователя находится в списке совместимых. Иначе браузер будет работать без шифрования DNS-запросов.

О чем еще мы пишем в нашем блоге на Хабре:

Новый протокол активировали и в Opera — зашифрованный трафик направляют через DNS-сервис одного из западных облачных провайдеров. Планируют внедрять DoH и авторы Brave, но пока не могут назвать точную дату реализации.

Кто выступает против

Против DNS-over-HTTPS выступают некоторые западные интернет-провайдеры. По их словам, новый протокол мешает работе системных администраторов. Поскольку трафик зашифрован, им сложнее блокировать потенциально вредоносные сайты в корпоративных и частных сетях. Протокол также усложняет поиск вирусных атак, которые уже научились инкапсулировать трафик в DoH и использовать его в своих целях. Например, летом прошлого года специалисты из Netlab обнаружили вирус Godlua. Зловред использовал DoH для получения текстовых записей (TXT) доменного имени и извлекал URL-адреса управляющих серверов.

Представители телекоммуникационных компаний также отмечают, что DoH лишает пользователей возможности настраивать функции родительского контроля — так как трафик нельзя различить. Однако разработчики браузеров предлагают варианты решения проблемы. Например, Firefox автоматически отключит DoH, если пользователь активировал функции parental controls.

/ Unsplash / Rishi Deep

Американских телекомов также беспокоит, что такие крупные компании, как Google, могут использовать свое влияние на рынке и убедить пользователей подключиться к DNS-серверам компании. Такая ситуация может привести к централизации трафика. В конце прошлого года интернет-провайдеры даже подготовили презентацию на эту тему, с которой выступили перед членами Конгресса США. Теперь американский регулятор планирует проверить, не повредит ли DNS-over-HTTPS сетевой безопасности и здоровой конкуренции на рынке.

Свои опасения, касающиеся DoH, высказывает и регулятор Великобритании. Там провайдеры используют DNS для реализации фильтров запрещенного контента, настройка которых регламентирована законодательством. Шифрование трафика в DoH может помешать их работе. Однако в Mozilla уже отметили, что не будут активировать DNS-over-HTTPS на территории страны. Несмотря на это в British Telecommunications все равно выступают в поддержку нового протокола — в компании убеждены, что шифрование DNS-запросов повысит безопасность пользователей.

В любом случае вопрос массового распространения DNS-over-HTTPS пока остается открытым, несмотря на инициативы разработчиков браузеров. Но когда протокол начнет пользоваться больше людей, станет понятно, в каком направлении продолжит развиваться регулирование.

Материалы из нашего корпоративного блога: