практика настройки mikrotik для чайников хабр

MikroTik — быстрая настройка точки доступа

Очень часто у нынешних «Системных администраторов», возникает проблема с настройкой 802.11 оборудования, попробую объяснить на доходчивом уровне.

В данном посте попробую рассказать, как настроить обычную точку доступа на оборудовании MikroTIk 751,951,2011 etc 802.11 b/g/n

Я приведу пример готовой настройки и расскажу только об основных настройках, так как в рамках одной стати сложно описать весь принцип работы и настройки 802.11.

Прошу не считать данный пост как догму.

И так прежде чем настраивать MikroTik, я рекомендую, сбрось настройки WLAN.

Вкладка (Wireless)

Mode: — режим работы нашей карточки выбираем «ap bridge»

Band: — Какие стандарты будут поддерживаться нашей точкой доступа, выбираем «2ghz-b/g/n»

SSID: — Тут всё просто, название нашей сети

Wireless Protocol: какие протоколы для работы будет использоваться наша точка, тут стоит указать только 802.11, так как мы не будем делать «Новогоднюю ёлку из нашей точки доступа», а просто обычная точка доступа.

Country: Выбираем нашу страну. Наверняка возникает вопрос, а зачем? Ответ: Законодательством разных стран, разрешены разные частоты, чтобы нам не получить аплеуху от РОСКОМНАДЗОР-а, MikroTik не даст нам возможности работать с другими частотами.

WMM Support: Если вы будите использовать Multicast, то установите эту опцию в Enabled, это даст большие гарантии на доставление этого пакета. Если вы настраиваете MikroTik дома то включите эту опцию, если же это ресторан или конференц зал, то сожрать весь канал может один клиент.

Вкладка (Data Rates)

Здесь всё просто

Rate Selection: выбираем Legaсy расширенная поддержка (для старых устройств), без этой опции старый баркодер не как не хотел ужиться с Mikrotik-ом

Вкладка. (Advanced)

Distance: Очень интересный параметр, если клиенты находятся в одном помещении и примерно на одном расстоянии, ну допустим все в радиусе 20 метров от точки доступа то укажите indoors, если у вас открытая местность поле или конференц зал, и клиенты находятся на разных расстояниях более 0-20 метров то укажите значение dynamic. Ну и третье если клиенты находятся на одном расстоянии, допустим 1км, то так и укажите. Данная опция позволяет Mikrotik по вшитому алгоритму рассчитывать доставлен ли пакет до нужного адресата.

Periodic Calibration: Дело в том, что чип WiFi во время свое работы греется, и из-за этого может частота съезжать немного, соответственно включите эту опцию. Следующее поле оставьте равным одной минуте. Будет происходить калибровка частоты каждую минуту.

Не хотел писать про этот пункт.

Hw. Protection Mode: Данный пункт может помочь в решении проблемы скрытого узла, если указать «rts cts».

Совсем кратко: 802.11 (он же вифи) – это единая среда передачи данных (Вспомните устройство ХАБ), а в стандарте 802.11 указанно, что клиенты сами определяют между собой, кто и когда будет производить запись, НО есть один нюанс это условие будет работать, только если клиенты видят друг друга напрямую. Если же два клиента начнут писать одновременно, то мы получаем коллизию.

Как пример представим себе некое поле (То которое на рабочем столе Windows XP).

На нём располагается точка доступа на рисунке красная точка, и её радиус бледно красным.

А также

Шрайбикус (A), Вася (B), Коля (С)

Шрайбикус и Вася могут быть нормальными участниками и работать в сети без сбоев, но, а вот из-за Коляна могут возникнуть проблемы у всех, дело в том, что Шрайбикус и Вася могут общаться напрямую и определять, кто из них будет вещать в данный промежуток времени. А вот Коля не видит не одного из участников нашей сети, и может смело вещать в любой момент даже в тот, когда Вася или Шрайбикус будут также вещать, из-за этого и появляются коллизии.

Вернёмся к настройке MikroTik значение rts cts, если просто то «Точка доступа сама будет управлять, кому вещать в данный момент», что решит проблему скрытого узла. Данный параметр слегка снизит пропускную способность, и увеличит нагрузку на точку доступа. (Обязательный параметр)

Adaptive Noise Immunity: этот параметр позволяет чипу 802.11, отфильтровывать шумы, ну как пример отражённый сигнал самой точки доступа от соседнего здания. Установите значение равное “ap and client mode”

Вкладка (HT)

Здесь поставить только две галки

HT Tx Chains – Установить галки в chain0 и chain1

HT Rx Chains – Установить галки в chain0 и chain1

У SOHO MikroTik обычно две встроенные антенны, соответственно данный параметр говорит через какие антенны принимать и передавать.

Вкладка (TX Power)

1W(по умолчанию обязательно убрать ) — Микроволновка ))))

Настоятельно рекомендую установить значение, равным 15 и если не будет хватать, то поднять не белее 17-19.

Собственно всё, мы почти закончили теперь нам необходимо выбрать канал (частоту) и ширину канала.

Именно на этом этапе чаще всего допускаю ошибки, поэтому оставил на конец.

И так откинем сразу шируну канала 5 и 10 MHz, так как половина домашнего оборудования на такой ширине работать не будет. В следующих постах расскажу, где можно использовать такую ширину.

Нам доступен следующий диапазон 2412-2472, хитрым математическим анализом мы узнали, что нам доступна ширина в 60MHz.

Давайте посмотрим спектральный анализ всего диапазона.

[admin@test] /interface wireless> spectral-history wlan1 range=2412-2472

Мы видим, что для нас оптимальный вариант это частоты 2425-2445 (2437)

Ширина канала выбирается просто, если у нас во всём диапазоне всего пару точек, и всё они без каких, либо косяков, что-то вроде мультикаста и т.п.д.

Каналы 2412-2457 можно использовать как Above

Каналы 2432-2472 можно использовать как Below

Но такую ширину использовать только, когда действительно у вас частота чистая.

Также стоит ещё раз напомнить, что WIFI это единая среда передачи данных. Если вдруг на тех же частотах(2452-2472), появится клиент с 802.11 g, то все участники этой частоты, будут работать со скоростью, что и наш клиент со старенькой карточкой.

Мой MikroTik – моя цифровая крепость (часть 1)

1. Введение

В комментариях опубликованной ранее статьи один из пользователей спросил: «А можно добавить раздел про то, как нужно защитить свой, микротик чтобы управление им не ушло на сторону?». Один из пользователей написал на это следующее: «Универсальных принципов для любого сетевого устройства два – администрирование только с внутреннего интерфейса (снаружи закрыто все) и регулярно обновлять прошивку» (сохранена авторская орфография). А мы сразу поняли, что одним коротким ответом здесь не обойтись, и этот вопрос заслуживает полноценного отдельного рассмотрения с учётом широких возможностей операционной системы RouterOS, а также сопрягаемых с ней opensource решений, комплексно завершающих проблемный вопрос информационной безопасности. Кроме непосредственно настройки безопасности доступа до маршрутизатора, необходимо использовать его как полноценный барьер для разноуровневых атак, которые могут быть нацелены на защищаемую сеть. Технологий реализации этого достаточно много, поэтому разделим применяемые возможности на логические уровни и представим предметные рекомендации по администрированию сетей на базе оборудования MikroTik.

2. Общие рекомендации

Первое, что мы всегда делаем с железкой — это обновляем прошивку:

Далее смотрим, сколько создано пользователей, лишних удаляем. Ставим пароли, соответствующие политике информационной безопасности компании, если такая есть, если нет, тогда просто посильнее:

Если паранойя зашкаливает, тогда используем SSH вход без ввода пароля (и пользователя admin можно заменить на другого). Сгенерим пару RSA ключей, размер укажем 4096 бит, что уж мелочиться:

На выходе будет закрытый ключ test_user:

И открытый ключ test_user.pub:

Привяжем открытый ключ к пользователю RouterOS:

Добавляем хардкор, запретив логиниться по паролю:

Важно отметить, что если есть пользователь, для которого не импортирован публичный ключ, то, несмотря на вышепоказанную настройку, RouterOS сохраняет возможность логиниться под ним с помощью пароля. С учётными записями разобрались, далее выключаем серверы различных протоколов управления, в том числе небезопасные, разумеется, есть ли они вам не нужны:

Можно поменять прослушиваемый порт для SSH сервера. Особенно на значение, не входящее в сканируемые по умолчанию nmap-ом, но мы в этом защиты не видим, скорее маскировка:

Сканируем роутер и видим, что всё работает корректно. Сервер SSH будет недоступен, пока на роутер не пройдут попытки установления соединения на 28 порт, затем в течение 30 секунд на 29 порт, затем в течение 30 секунд на 30 порт. Если последовательность обращений верна и временные лимиты соблюдены, то IP адрес источника сможет в течение 30 секунд установить SSH сессию, а иначе drop:

Необходимо отметить, что если вы укажете порты стука примерно в таком порядке: 21, 80, 443, а прослушиваемый SSH порт перенесете на значение 8080 (все четыре входят в список по умолчанию для сканирования nmap), то ваш секретный порт 8080 определится при первом же сканировании. Если вы действительно хотите использовать технологию port knocking, то выбирайте порты в порядке уменьшения, а сами значения портов на «не сканируемые» nmap-ом: ни в режиме top 100, ни в режиме top 1000. Кроме этого, можно ограничить IP адреса, с которых доступны протоколы управления, на диапазон доверенных:

Таким образом, несмотря на то, что 22 порт готов принимать TCP соединение, однако с не доверенных IP адресов оно будет сброшено SSH сервером:

Как общие рекомендации, лучше не использовать протоколы, не имеющие шифрования для передачи защищаемой информации. Если такой возможности нет, тогда старайтесь пускать трафик по шифрованным VPN туннелям. Но лучше даже внутри таких соединений использовать безопасные протоколы, ведь VPN сеть может уходить далеко за пределы периметра, контролируемого вами. Если есть возможность, не используйте протоколы pap, http (в том числе при реализации API), ftp, smtp и т.д. Всегда используйте их безопасные аналоги: chap, mschap2, https, smtps.

Делайте регулярные резервные копии конфигураций ваших устройств. В RouterOS есть два типа backup: бинарный *.backup

и текстовый конфигурационный файл *.rsc

Первый рекомендуется откатывать только на полностью идентичных устройствах, и не подлежит редактированию (при откате восстанавливается точный образ операционной системы). Второй же, наоборот, можно вручную контролируемо построчно обрабатывать (до получения необходимо результата), однако он может содержать чувствительную информацию (если не делать /export hide-sensitive), поэтому рекомендуем обезопасить хранение такого рода backup файлов. Ставить ли регулярный backup в планировщик заданий, или нет, тут уже каждый решает сам. Главное — не запутаться во всех резервных копиях и не передавать их на удалённый сервер по открытому интернет каналу посредством ftp.

3. Защита L1

Писать правила про установку сетевого оборудования в серверных помещениях, в защищённых телекоммуникационных ящиках, сейфах и т.д. мы не будем, это не тема статьи. Для защиты L1 на оборудовании MikroTik будет достаточно программно отключить не используемые сетевые интерфейсы:

Сюда же пойдёт организация безопасности беспроводных соединений. В идеале, конечно, следует настроить WPA2-Enterprise (подробно о настройке RADIUS сервера мы напишем во второй части статьи), так как реальных угроз безопасности таких сетей пока не известно:

Если такой вариант вам не подходит, тогда используйте WPA2-PSK со словарно неподбираемым паролем, который держите в тайне от третьих лиц, и отключённый PMKID:

Ещё можно запретить подключаться к точке доступа с низким уровнем сигнала, т.е. физически удалённым пользователям, которые, можно предположить, находятся за контролируемым периметром и не легитимны:

На этом свои рекомендации по поводу L1 безопасности остановим и перейдём к более интересным вещам.

4. Защита L2

Для начала ограничим работающие сервисы уровня L2:

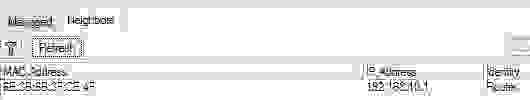

Первый скрипт позволяет осуществлять mac-ping только для внутренней сети. Второй ограничивает L2 подключение посредством службы Winbox:

RouterOS поддерживает работу таких протоколов, как CDP, LLDP и MNDP. Чтобы не осуществлять широковещательную рассылку пакетов указанных протоколов во все стороны, ограничиваем их работу:

Чтобы со стороны провайдера не догадывались, что у вас стоит роутер MikroTik, можно сменить MAC адрес WAN интерфейса, но это скорее баловство:

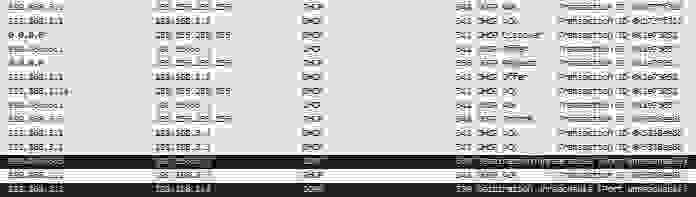

Если в вашем L2 сегменте появится второй или более незаконный DHCP сервер, то это может здорово навредить работе всей сети. Так в примере видно, что работают две указанные службы (192.168.1.1 и 192.168.3.1), раздавая по факту разные сетевые настройки:

Для защиты от такого рода атак (ведь хакер может назначить и своё устройство в качестве шлюза) существует технология «DHCP snooping». После её активации бридж пропускает DHCP пакеты только в доверенную сторону:

Защита оконечных устройств выходит за рамки данной статьи, но декларируем, что многие антивирусы справляются с этой задачей, детектируя манипуляции с ARP пакетами. На скрине видно, что действиями выше мы организовали MITM для хоста 192.168.1.3 и перехватили его HTTP запросы:

В следующем примере показаны ложные записи ARP таблицы маршрутизатора, а ведь так намеренно можно заполнить весь имеющейся пул и втупить работу легитимного DHCP сервера:

Для защиты от таких действий в RouterOS необходимо, первым делом, настроить DHCP сервер, что позволит активировать функцию заполнения ARP таблицы, либо в результате его работы, либо в ручном режиме:

После этого настраиваем бридж, переводя маршрутизатор в режим только ответа на ARP запросы (если у вас работает hotspot, то от этой идеи придётся отказаться, так как он перестанет нормально функционировать), таким образом, сторонние манипуляции будут бессильны:

Дополнительно следует выключить режим обучения портов MAC адресам:

Если ваш маршрутизатор гоняет пакеты для логически разделённых сетей, в том числе с точки зрения безопасности, то их следует разнести по различным VLAN. Важно понимать, что если через ваше устройство проходят несколько VLAN, то в случае несанкционированного доступа к роутеру или коммутатору, могут быть скомпрометированы устройства во всех этих подсетях. Здесь всё понятно. Дополнительно можно указать устройству проверять tag трафика и дропать пакеты, у которых VLAN ID не найден в его таблице VLAN:

5. Заключение

На этой админской ноте прервём наши рассуждения, которые отображают подходы, применяемые нами в построении реальных сетей и обеспечении их информационной безопасности. Никакие ноухау статья не раскрывает, но в определённой мере систематизирует имеющиеся возможности и показывает их практическое применение. Дальше будет интереснее…

MikroTik основы настройки DNS

Если в магазине вас угораздило купить роутер MikroTik себе домой и вы не знаете зачем он вам, а отравление DNS кэша вашим провайдером не дает вам спать по ночам, то этот пост для вас.

Можно не мучаться и поставить DNS от Yandex, Google, Adquard и прочее, а можно пойти более сложным путем:

Открываем сайт https://root-servers.org и ищем свой город, смотрим какие там есть корневые сервера DNS

Если их несколько, выбираем какой больше нравится вам 🙂

Далее находим официальный сайт данной компании, в моем случае это https://www.verisign.com и на сайте ищем раздел с публичным DNS.

В данном случае нас перенаправляют на сайт https://www.publicdns.neustar, идем туда и копируем адреса в блокнот 🙂

Открываем WinBox или через http, кому как больше нравится.

1. Первым делом удаляем автополучение DNS провайдера:

открываем настройки интерфейса и убираем галочку «use peer dns»

На этом можно было бы закончить, но мы пойдем далее.

Помимо белых официальных DNS резолверов есть еще и темная сторона альтернативные корневые серверы DNS, например, выберем OpenNIC (остальные добавляются подобным образом). Нас интересуют поддерживаемые домены https://www.opennic.org:

Далее открываем терминал и добавляем статические маршруты

/ip dns static add comment=»OpenNIC» forward-to=185.121.177.177,169.239.202.202,2a05:dfc7:5::53::1,2a05:dfc7:5::5353::1 regexp=».*(\\.bbs|\\.chan|\\.cyb|\\.dyn|\\.geek|\\.gopher|\\.indy|\\.libre|\\.neo|\\.null|\\.o)\$» type=FWD

/ip dns static add comment=»OpenNIC» forward-to=185.121.177.177,169.239.202.202,2a05:dfc7:5::53::1,2a05:dfc7:5::5353::1 regexp=».*(\\.oss|\\.oz|\\.parody|\\.pirate|\\.opennic.glue|\\.dns\\.opennic\\.glue)\$» type=FWD

В настройках DNS делаем очистку кэша.

Если пользуетесь Microsoft Edge, отключаем «улучшайзеры», в других браузерах аналогично.

Ребутим все что можно отребутить 🙂

Что мне это дало? Нормально заработали уведомления от mihome, перестали «тупить» китайские лампочки. Ну и немного ощущаешь себя кулхацкером чуть более независимым от своего провайдера.

upd: корневой сервер DNS (в городе) не является публичным резолвером и не отвечает на запросы, нужно вводить ip публичного резолвера данного корневого сервера DNS.

Мой MikroTik – моя цифровая крепость (часть 4)

Статья является продолжением первой, второй и третьей частей, посвящённых организации практической безопасности сетей, построенных на оборудовании MikroTik. Ранее были рассмотрены общие рекомендации, безопасность уровней L1, L2 и L3, реализация централизованного логирования. Настало время поговорить про развёртывание IDS и её интеграцию в инфраструктуру RouterOS.

11. Настройка IDS

Посредством зеркалирования информации, передающейся через конкретный порт роутера (для этого необходимо проверить на сайте производителя, умеет ли он так делать). Тип имеющейся микросхемы можно посмотреть так:

Этот вариант подойдёт, если вы развернёте Suricata внутри вашего LAN на железе, так как должно быть физическое соединение между зеркалируемым портом и его коллектором, тогда:

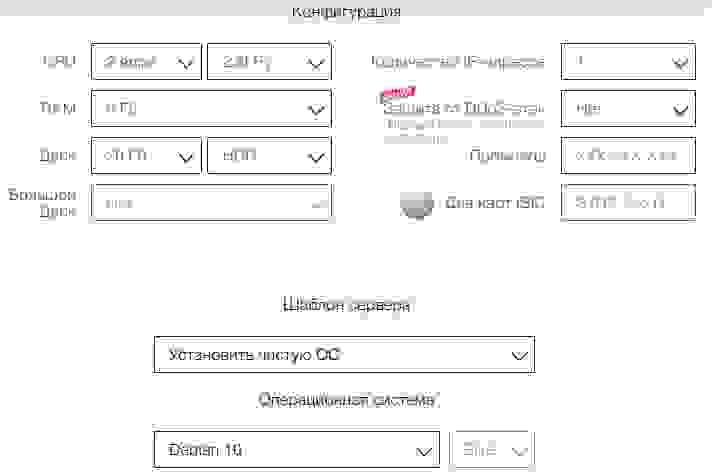

Сохранять передающийся трафик можно с помощью Tcpdump. Если такой вариант вас не устраивает, тогда рекомендую использовать арендованный VDS сервер более мощной конфигурации:

Для зеркалирования трафика можно использовать встроенное в RouterOS программное обеспечение Packet-sniffer:

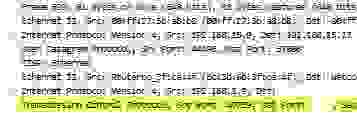

Довольно грубое решение. Пакеты пересылать, разумеется, нужно по шифрованному VPN туннелю, который может быть достаточно узким, и тогда часть пакетов будет теряться. Для зеркалирования MikroTik применяет протокол TZSP, трафик будет обрамляться служебными заголовками и передаваться UDP пакетами, и тут уже без потерь никак. Для более точной настройки можно вместо Packet-sniffer использовать Firewall mangle (в примере отбираются пакеты для Winbox службы и SSH):

Firewall mangle подробно изучается на курсе MTCTCE (MikroTik Certified Traffic Control Engineer). Скажем только, что гибкость при его настройке достаточно высокая, и умелыми руками можно здорово дифференцировать пакеты. Сохранять передающийся трафик, конечно, можно с помощью Tcpdump, однако наличие служебных заголовков протокола TZSP доставляет хлопот:

Для обратного преобразования зеркалируемого трафика к первоначальному виду можно использовать программы: Trafr (настройка рассмотрена здесь) или Tzsp2pcap:

После этого создаем виртуальный интерфейс, поднимаем для него MTU, чтобы пакеты не обрезались (IP адрес 192.168.3.254 выбран случайно):

В режиме реального времени сервер будет принимать зеркалируемый трафик, снимать с него служебные заголовки протокола TZSP и ретранслировать его на виртуальный интерфейс eth10:

Трансмиссию привели в порядок, приступим к настройке IDS. С параметрами по умолчанию все будет хорошо работать (правила хранятся в /etc/suricata/rules/), не забудем только уточнить домашнюю сеть (192.168.15.9 – IP адрес роутера в VPN):

Лог всего трафика, проходящего через Suricata, можно посмотреть так:

Лог детектированных угроз лежит здесь /var/log/suricata/fast.log. Настало время испытаний.

12. Из IDS в IPS

IDS расшифровывается как Intrusion Detection System – система обнаружения вторжений. IPS (Intrusion Prevention System) – система предотвращения вторжений. На текущий момент наша Suricata анализирует зеркалируемый на нее трафик и, в случае обнаружения угроз, сохраняет их описание в лог. Посмотрим, справляется ли она со своими задачами. Попробуем развернуть bruteforce атаку на SSH службу нашего роутера:

Как мы видим, угроза была детектирована: «Potential SSH Scan». Попробуем выполнить nmap сканирование роутера:

Suricata и в этом видит угрозы:

Теперь наша задача обрабатывать получаемый лог, выделять угрозообразующие IP адреса и блокировать их на MikroTik-е. Для этого уже существует готовое решение: PHP скрипт fast2mikrotik по API добавляет их в /ip firewall address-list. Однако у нас он в итоге так и не заработал, поэтому далее мы представим вариант собственной реализации. Здесь немного отвлечемся от темы. Управлять роутером посредством API это очень заманчиво, так как уже имеется готовый PHP класс.

Активируем API в RouterOS:

И кидаем на маршрутизатор команды, примерно так:

Можно, конечно, работать через API по SSL, подготовив заранее сертификаты, чтобы все было безопасно, но мы решили выполнить интеграцию по-другому и пошли своим путем, может, не самым эффективным, но удобным, так как отсутствует необходимость запуска и настройки дополнительных сервисов, таких как база данных, например. Команды будем передавать примерно так, как показано ниже:

Полный Bash скрипт под спойлером.

Код прокомментирован и ясен. Результат его работы на RouterOS выглядит примерно так:

Мы пропускали неинтересные для нас сработки «TLS invalid handshake message» и «TLS invalid record/traffic». Можно переделать скрипт и пропускать сообщения с приоритетом 3, так как это не угрозы безопасности оберегаемой сети, и они носят скорее уведомительный характер. Блокировать IP адреса, обнаруживаемые IDS, будем посредством Firewall:

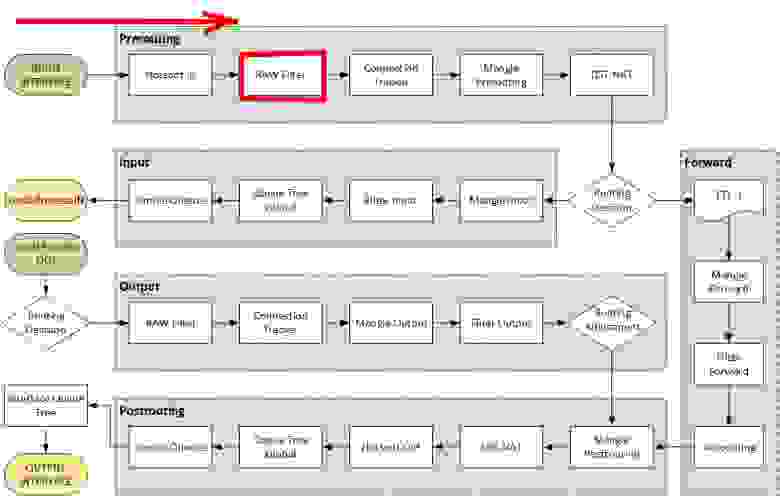

Лучше это делать в RAW filter, так как пакеты будут отброшены в самом начале обработки их маршрутизатором и не потратят зря имеющиеся ресурсы. Это хорошо видно в схеме прохождения трафика внутри RouterOS, взятой у этих ребят:

Попробуем повторить брутфорс службы SSH роутера:

Попробуем что-нибудь серьезнее, загрузим эксплоит для уязвимости службы Winbox (CVE-2018-14847):

Как видно, все было детектировано и соответственно заблокировано на маршрутизаторе. Поэтому можно говорить, что из IDS наша реализация превратилась в IPS. Здесь стоит еще упомянуть коммерческий проект, в котором уже все это решено за нас, можно брать и пользоваться. Поставляется в виде готовой сборки ISO.

13. Заключение

Вот и подошёл к концу цикл наших статей, посвящённый широким возможностям операционной системы RouterOS, а также сопрягаемых с ней opensource решений. В комплексе организованная безопасность уровней L1, L2 и L3, реализация централизованного логирования, интегрированное IPS решение позволяют говорить, что наш MikroTik – это полноценный барьер для разноуровневых угроз, нацеленных на защищаемую сеть. То, что не умеет делать RouterOS, можно допилить самому готовыми бесплатными решениями.

И вот еще о чем важном мы не упомянули. Всегда помните, что в любой, даже в самой технически защищённой системе, остаётся слабое место – человек её обслуживающий. Здесь использован перифраз известной цитаты Кевина Митника из книги «Искусство обмана»: «Человеческий фактор по-настоящему самое слабое звено в безопасности». Поэтому гигиена, в том числе цифровая, никогда не теряет актуальности, особенно в период пандемии.