что такое pim в veracrypt

Шифрование диска с помощью VeraCrypt на Windows для неискушенных пользователей

В интернете уже есть множество статей на эту тему. Я провел короткое исследование, в ходе которого обнаружилось, что большинство из них задействуют стандартные настройки VeraCrypt, которые уже давно отработаны злоумышленниками и не могут считаться безопасными. Поскольку с развитием и появлением на рынке мощных пользовательских устройств растет и спрос на превосходящее его по характеристикам энтерпрайз-оборудование.

Сегодня я расскажу, как мы будем выстраивать линию обороны для защиты данных на устройстве с Windows.

Этот материал вдохновлен статьёй Олега Афонина «Как укрепить «Веру». Делаем шифрованные контейнеры VeraCrypt неприступными». Если вы хотите углубиться в тему ИБ, то можете задонатить и подписаться на него.

Важно

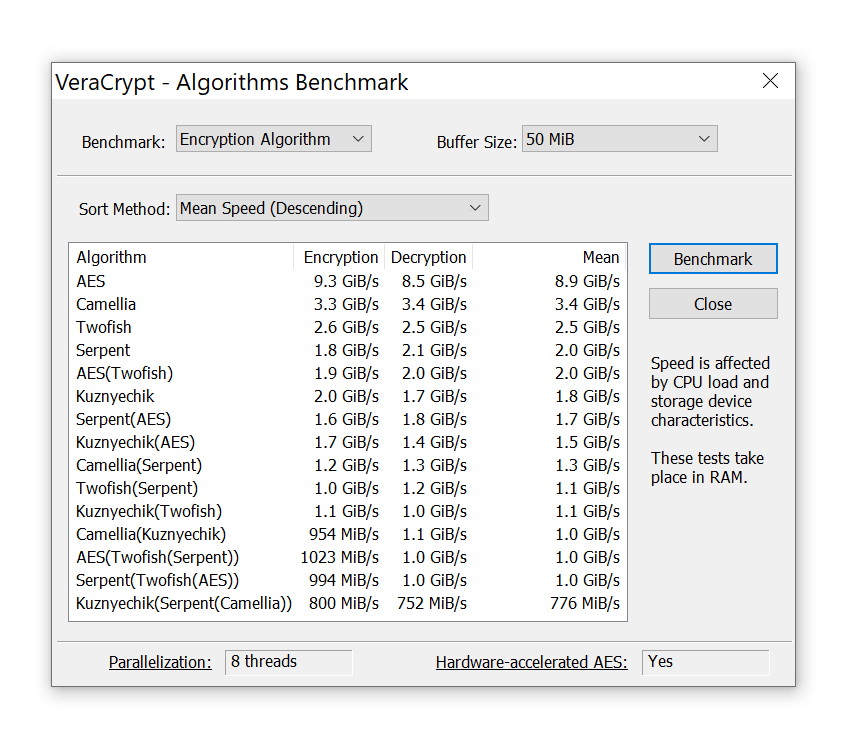

Есть небольшая вероятность, что ваш процессор (старенький или недорогой) не поддерживает технологию ускоренной расшифровки AES. В таком случае расшифровка диска при включении устройства вместо секунд будет занимать минуты (время от ввода пароля до начала загрузки ОС будет занимать больше).

Узнать заранее поддерживает ли ваш данную технологию можно на официальном сайте вендора. Например Intel:

Или проверить можно на сторонних сайтах, пример здесь.

Также можно проверить наличие данной технологии с помощью самой программы VeraCrypt. После установки зайдите в Сервис —> Тест скорости. Нас интересует показатель в правом нижнем углу.

Показатель «Да» будет означать наличие ускорения, показатель «Н/П» — ее отсутствие.

Установка

Скачивайте с официального сайта. Заходим на вкладку Downloads, выбираем версию (Installer for) для своей операционной системы, я выбрал Windows.

Далее открываем скачанный файл и начинаем установку. Тут все просто, подтверждаем все пункты пока не установим программу.

VeraCrypt в конце процедуры может пожаловаться на функцию быстрого запуска ОС. В этом случае, отключаем ее:

Эксплуатация

После перезагрузки открываем VeraCrypt и создаем новый том. В открывшемся мастере создания томов мы делаем следующее:

Выбираем «Зашифровать раздел или весь диск с системой»

Тип шифрования — обычный

Область шифрования — на выбор два варианта, «Зашифровать системный раздел Windows» или «Зашифровать весь диск». Если у вас доступен второй, то выбираем его.

Число операционных систем — «Одиночная загрузка», если у вас на машине только одна ОС.

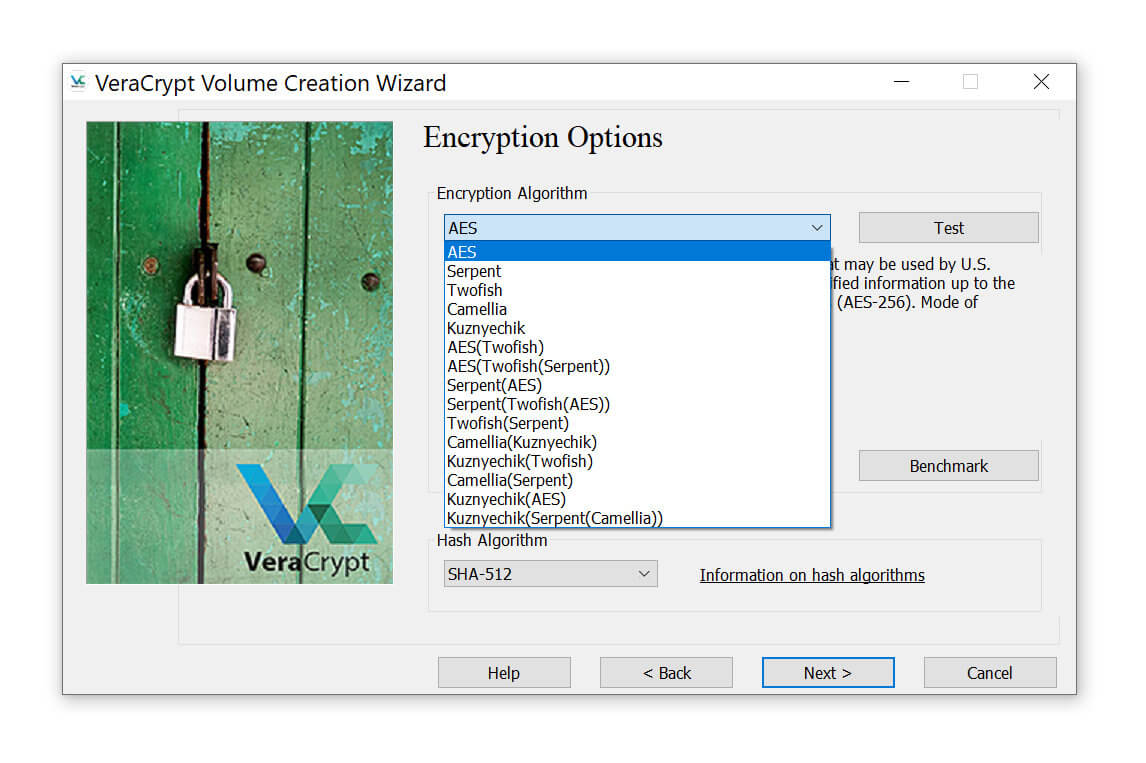

Шифрование

И тут мы переходим к самому интересному, методам шифрования.

В качестве алгоритма мы выбираем проверенный временем AES, а вот с хэшированием уже посложнее.

В первую очередь злоумышленники отрабатывают самые распространенные сценарии, AES и SHA-512, которые стоят по умолчанию. По возможности отказываемся от стандартных настроек: усложняем задачу хакерам, чтобы им пришлось дольше угадывать какой комбинацией вы шифруетесь.

Лично я выберу Whirlpool.

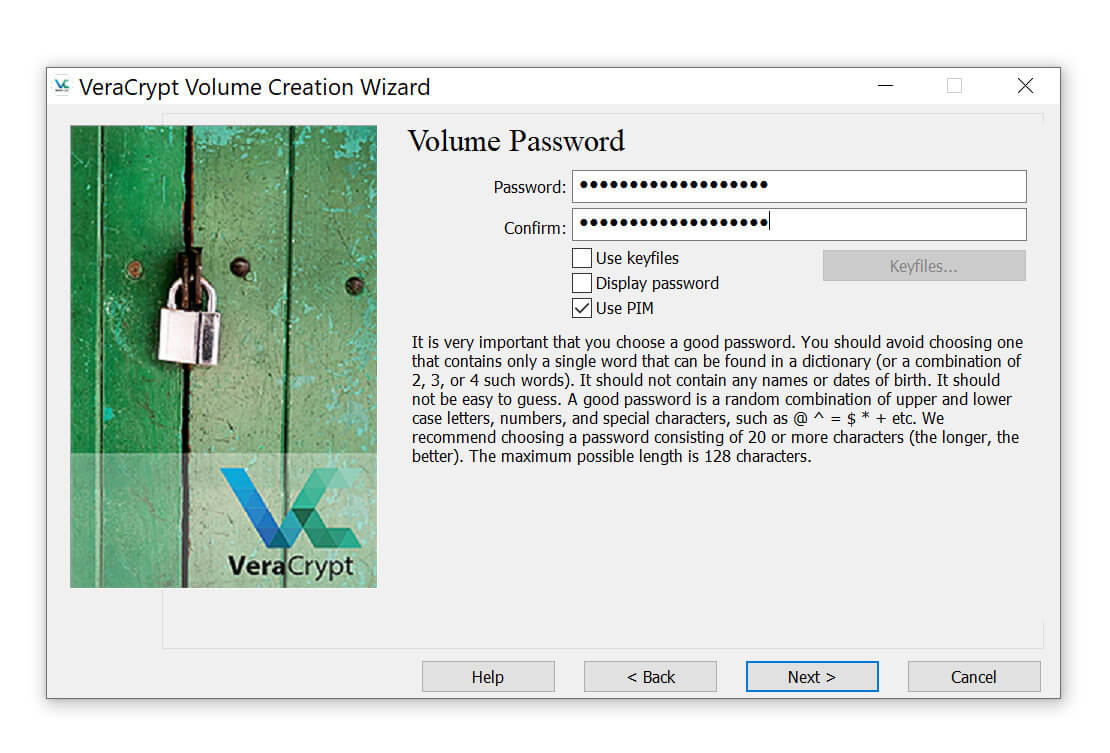

Далее идет выбор пароля. Подробнее о том из чего состоит хороший пароль вы можете найти в нашей статье. Важный совет: придумайте уникальный, который еще нигде не использовали. Корпорации хранят даже ваши старые логины-пароли на серверах. Один запрос «правоохранительных» органов и все ваши данные авторизации окажутся у них в руках.

Ставим галочку «Использовать PIM» и идем дальше.

PIM (Personal Iterations Multiplier)

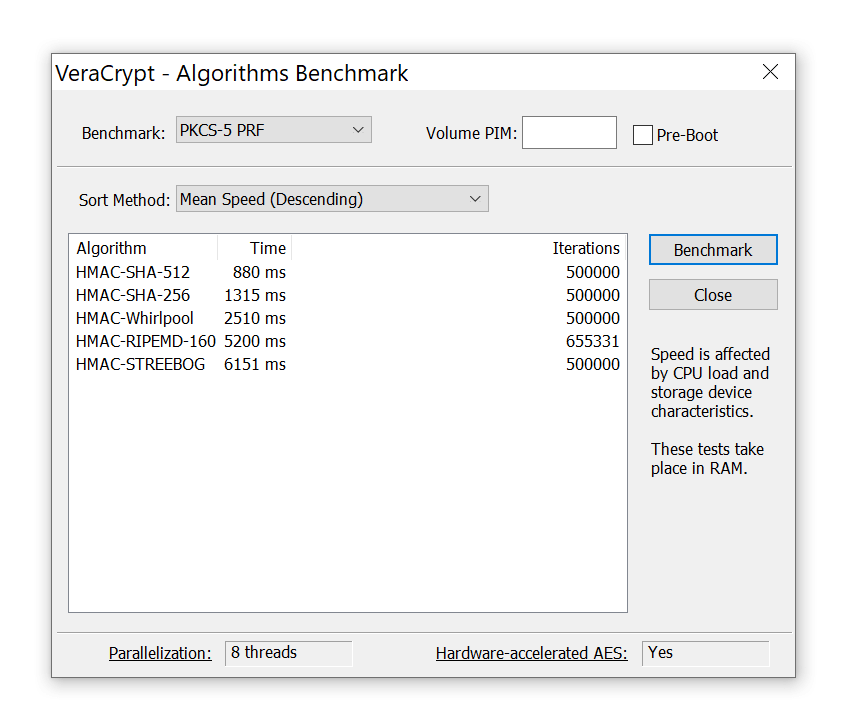

Нас попросят ввести PIM, там же приводится описание данного термина. Чем больше — тем безопаснее, но вместе с тем медленнее. Подождать лишние секунды при загрузке несложно, а нам полезнее.

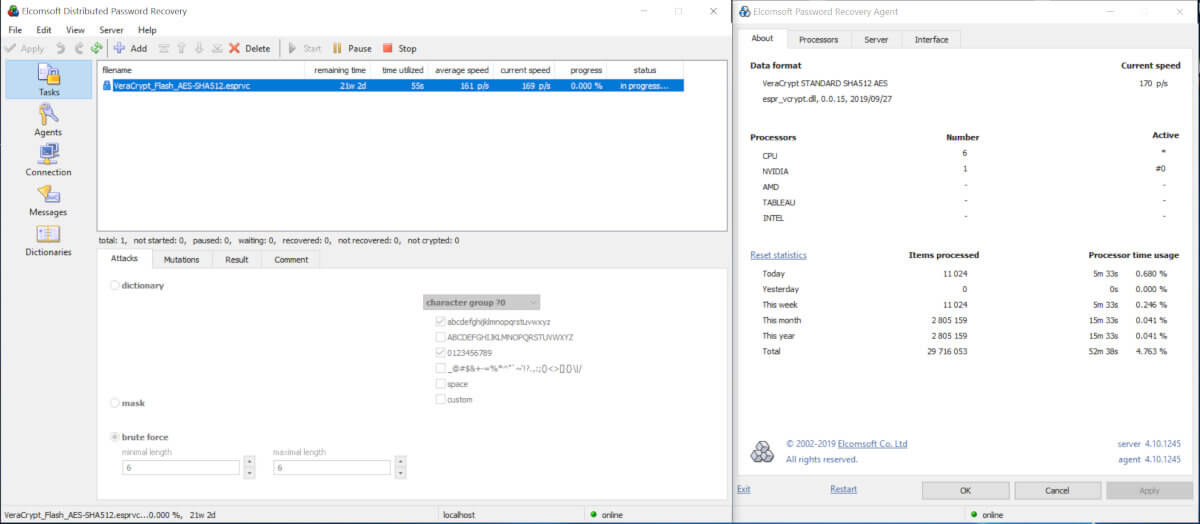

Если вам интересны конкретные цифры, то ниже будут представлены картинки с тестами:

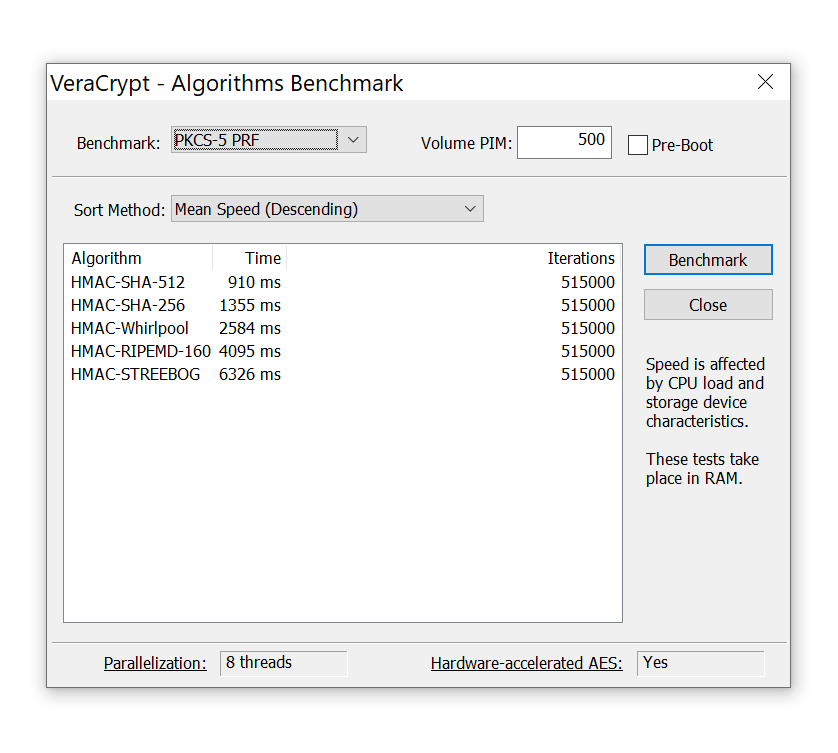

Настройки PIM по умолчанию (485):

Но даже при высоком значении стоит выбирать номер очень аккуратно. То есть комбинации 1234 / 2012 / 1939 / год рождения ребенка / поступления / совершеннолетия сразу отбрасываем. Число никак не должно быть связано с вами, и при этом не быть слишком тривиальным.

Итак, PIM должен быть большим, анонимным и неординарным. Например 1709.

Нам предложат сгенерировать дополнительные ключи, нам они не требуются, нажимаем далее.

Затем последует предложение по созданию диска восстановления. Если вы храните важные данные в защищенном облаке, то можете пропустить данный этап. Если же все данные хранятся только на устройстве, то можно создать флешку восстановления ключей. Даже если злоумышленники найдут флешку — сделать с ней они ничего не смогут. Как и говорится в описании, годится она лишь для восстановления загрузочного раздела. Пароль придется вводить в любом случае.

Далее идет режим очистки. Описание данное самой программой я считаю достаточным, лишь отмечу, что я выбрал 3 прохода.

Пре-тест

Теперь, когда мы выполнили все необходимые настройки, нам остается лишь сделать пре-тест, в ходе которого компьютер перезагрузится, но вместо привычного значка Windows нас поприветствует холодный интерфейс шифровальщика, который попросит ввести пароль и PIM. Вводим.

Для особых случаев в ходе пре-теста (например если вы резко забыли пароль и PIM придуманные 5 минут назад) существует механизм обхода ввода пароля. Нажимаем на ESC и загружаемся в Windows. VeraCrypt уведомит нас что пре-тест провалился и предложит пройти его снова. Мы от предложения отказываемся.

Заходим в Система —> Окончательно расшифровать системный раздел/диск. Убеждаемся что ничего не зашифровано и повторяем весь процесс шифрования с начала.

В случае успешного входа нас встретит VeraCrypt с оповещением, что пре-тест выполнен успешно, и нам остается лишь зашифровать диск, что мы и делаем, нажав Encrypt, после чего ждем около 15 минут.

Дальше ответы на вопросы:

— В данной статье мы шифровали только системный, в том случае если у вас имеются дополнительные, вы повторяете все те же действия указанные ранее. В таком случае для доступа к этому диску вам каждый раз придется заходить в VeraCrypt чтобы размонтировать диск и получить к нему доступ. Лучше просто не держать на втором диске важной информации, чтобы не тратить время на его шифрование.

— Разве увеличение длины пароля на два-три знака из расширенного набора символов не даст схожий или даже лучший результат чем PIM?

— Если подходить с чисто вычислительной точки зрения, то даст. Реальность же такова, что большая часть атак проводится с настройками по умолчанию. Программы, способные использовать атаки с нестандартным значением PIM, можно пересчитать по пальцам одной руки, а программ, которые способны автоматизировать атаки с кастомным рядом значений PIM, и того меньше.

Я ищу, чтобы зашифровать мой жесткий диск ОС, и VeraCrypt привлек мое внимание как хороший вариант.

Я попытался зашифровать свой диск вместе с ним, а полученная зашифрованная система занимает около минуты, чтобы расшифровать. Это время неприемлемо для меня. Я могу посвятить ему около 10 секунд.

Я пытался понять, что такое такое, но я не мог.

Так почему мне действительно нужны эти дополнительные хэширующие раунды, которые сильно меня замедляют?

Я ищу только практические причины, я не забочусь о некоторых невероятных вычислительных силах, которые могут быть использованы для взлома моей системы.

Меня волнует правительственная вычислительная сила.

PIM VeraCrypt не нужен, если вы используете достаточно сильный пароль.

Что такое PIM VeraCrypt

С точки зрения непрофессионала, PIM VeraCrypt определяет количество раз, когда ваш пароль хэшируется, прежде чем использовать его для дешифрования.

Если быть точным, каждый том VeraCrypt шифруется с использованием случайного мастер-ключа. Ваш пароль используется в качестве базы для дешифрования главного ключа: то, что фактически расшифровывает главный ключ, является результатом функции деривации ключа, которая берет ваш пароль в качестве входных данных. Эта функция деривации ключа повторяет свое внутреннее вычисление хэширования несколько раз в зависимости от PIM.

When a PIM value is specified, the number of iterations is calculated as follows:

Последствия PIM VeraCrypt

PIM VeraCrypt увеличивает время, затрачиваемое на дешифрование диска, и время, которое требуется злоумышленнику для перебора пароля. Чем сильнее ваш пароль, тем длиннее будет успешная атака грубой силы, тем ниже PIM может сделать атаку непрактичной или антиэкономичной. Поэтому, если вы используете достаточно сильный пароль, тогда PIM VeraCrypt является излишним.

(1000*1001)/2). In my opinion it is counter-productive because you need to memorize about the same number of characters with the added nuisance of increased decryption time.

Все вышеперечисленное не связано с AES, который является симметричным шифром, используемым для дешифрования тома VeraCrypt после получения случайного главного ключа.

VeraCrypt

Open source disk encryption with strong security for the Paranoid

Brought to you by: idrassi

Forums

How work PIM.

Pls write manual and guide 🙂

that also would be interesting for me. in simple word pls

PIM stands for «Personal Iterations Multiplier».It is a value that controls the number of iterations used by the header key derivation following the formulas:

If PIM value is high, iterations are also high and this implies a better security but a slower mounting/booting.

If PIM value is small, iterations count is also small and this implies quicker mounting/booting but it brings a decreases security.

When PIM is left empty or set to 0, VeraCrypt will use the default iterations which translate to the following default PIM values:

Until now, the security of a VeraCrypt volume was only based on the password strength because VeraCrypt was using a fixed number of iterations.

With the introduction of the PIM, we now have a 2-dimensional security space. This gives users more flexibility is adjusting the desired security level while also controlling the performance of the mount/boot operation.

For example, in 10 years from now, it is possible to increase the security of VeraCrypt volumes by using high values for PIM without modifying the source code of VeraCrypt.

VeraCrypt implements validation checks on the PIM in order to ensure that the overall security is not inadvertently reduced by the user. Thus, when the password is less than 20 characters, PIM can’t be smaller than 485 in order to maintain a minimal security level. And when the password is 20 characters or more, PIM can be set to any value from 1 upwards.

As noted above, a small PIM value will lead to a quicker mount/boot but it can reduce security if the password is not strong enough. That’s why the 20-characters minimal length was put in place for small PIM values but it is not a full-proof protection since password length doesn’t guarantee that the password is strong.

Veracrypt pim что такое

До 2014 года ПО с открытым исходным кодом TrueCrypt было самым рекомендуемым (и действительно качественным) для целей шифрования данных и дисков, однако затем разработчики сообщили, что оно не является безопасным и свернули работу над программой. Позже новая команда разработчиков продолжила работу над проектом, но уже под новым названием — VeraCrypt (доступно для Windows, Mac, Linux).

С помощью бесплатной программы VeraCrypt пользователь может выполнять надежное шифрование в реальном времени на дисках (в том числе зашифровать системный диск или содержимое флешки) или в файловых контейнерах. В этой инструкции по VeraCrypt — подробно об основных аспектах использования программы для различных целей шифрования. Примечание: для системного диска Windows, возможно, лучше использовать встроенное шифрование BitLocker.

Примечание: все действия вы выполняете под свою ответственность, автор статьи не гарантирует сохранность данных. Если вы начинающий пользователь, то рекомендую не использовать программу для шифрования системного диска компьютера или отдельного раздела с важными данными (если не готовы случайно потерять доступ ко всем данным), самый безопасный вариант в вашем случае — создание зашифрованных файловых контейнеров, что описано далее в руководстве.

Установка VeraCrypt на компьютер или ноутбук

Далее будет рассматриваться версия VeraCrypt для Windows 10, 8 и Windows 7 (хотя само использование будет почти одинаковым и для других ОС).

После запуска установщика программы (скачать VeraCrypt можно с официального сайта https://veracrypt.codeplex.com/ ) вам будет предложен выбор — Install или Extract. В первом случае программа будет установлена на компьютер и интегрирована с системой (например, для быстрого подключения зашифрованных контейнеров, возможности шифрования системного раздела), во втором — просто распакована с возможностью использования как portable-программы.

Сразу после установки рекомендую запустить программу, зайти в меню Settings — Language и выбрать там русский язык интерфейса (во всяком случае, у меня он не включился автоматически).

Инструкция по использованию VeraCrypt

Чаще всего используется первый вариант шифрования для хранения конфиденциальных данных, начнем с него.

Создание зашифрованного файлового контейнера

Порядок действий по созданию зашифрованного файлового контейнера будет следующим:

Следующий шаг — смонтировать созданный том для использования, для этого:

При копировании файлов на новый диск они будут шифроваться «на лету», равно как и расшифровываться при доступе к ним. По окончании работы, выберите том (букву диска) в VeraCrypt и нажмите «Размонтировать».

Примечание: при желании, вместо «Смонтировать» вы можете нажать «Автомонтирование», для того чтобы в будущем зашифрованный том подключался автоматически.

Шифрование диска (раздела диска) или флешки

Шаги при шифровании диска, флешки или другого накопителя (не системного) будут теми же самыми, но на втором шаге потребуется выбрать пункт «Зашифровать несистемный раздел/диск», после выбора устройства — указать, отформатировать диск или зашифровать с уже имеющимися данными (займет больше времени).

Следующий отличающийся момент — на завершающем этапе шифрования в случае выбора «Отформатировать диск», потребуется указать, будут ли использоваться файлы более 4 Гб на создаваемом томе.

После того, как том будет зашифрован, вы получите инструкцию по дальнейшему использованию диска. Доступа по прежней букве к нему не будет, потребуется настроить автомонтирование (при этом для разделов диска и дисков достаточно просто нажать «Автомонтирование», программа сама их найдет) или же смонтировать таким же способом, как был описан для файловых контейнеров, но нажмите кнопку «Устройство» вместо «Файл».

Как зашифровать системный диск в VeraCrypt

При шифровании системного раздела или диска, пароль будет требоваться еще до загрузки операционной системы. Будьте очень внимательны, используя эту функцию — в теории можно получить систему, которую невозможно загрузить и единственным выходом окажется переустановка Windows.

Примечание: если при начале шифрования системного раздела вы увидите сообщение «Похоже, Windows не установлена на диске, с которого она загружается» (а на самом деле это не так), скорее всего дело в «по особому» установленной Windows 10 или 8 с шифрованным EFI разделом и зашифровать системный диск VeraCrypt не получится (в начале статьи уже рекомендовал BitLocker для этой цели), хотя для некоторых EFI-систем шифрование успешно работает.

Шифрование системного диска проходит тем же образом, что и простого диска или раздела, за исключением следующих моментов:

Если в дальнейшем вам потребуется полностью расшифровать системный диск или раздел, в меню VeraCrypt выберите «Система» — «Перманентно расшифровать системный раздел/диск».

Я ищу, чтобы зашифровать мой жесткий диск ОС, и VeraCrypt привлек мое внимание как хороший вариант.

Я попытался зашифровать свой диск вместе с ним, а полученная зашифрованная система занимает около минуты, чтобы расшифровать. Это время неприемлемо для меня. Я могу посвятить ему около 10 секунд.

After a little bit of research, I found out that one critical parameter can be changed to achieve faster timings — PIM

Я пытался понять, что такое такое, но я не мог.

Так почему мне действительно нужны эти дополнительные хэширующие раунды, которые сильно меня замедляют?

Я ищу только практические причины, я не забочусь о некоторых невероятных вычислительных силах, которые могут быть использованы для взлома моей системы.

Меня волнует правительственная вычислительная сила.

Известное ПО для шифрования с открытым исходным кодом VeraCrypt было обновлено до версии 1.19. Обновленную версию продукта можно скачать здесь. В новом релизе были закрыты существенные уязвимости, выявленные в результате проведенного аудита исходного кода VeraCrypt, который был осуществлен специалистами Quarkslab. Специалистами было обнаружено 8 критических уязвимостей, 3 уязвимости среднего уровня опасности и еще 15 уязвимостей низкого уровня опасности.

Quarkslab made a security assessment of VeraCrypt 1.18. The audit was funded by OSTIF and was performed by two Quarkslab engineers between Aug. 16 and Sep. 14, 2016 for a total of 32 man-days of study. A critical vulnerability, related to cryptography, has been identified. It has been introduced in version 1.18, and will be fixed in version 1.19.

VeraCrypt представляет из себя ПО для шифрования файлов на лету и является ответвлением (форком) от другого известного ПО для шифрования под названием TrueCrypt, поддержка которого была прекращена еще в 2014 г. Поддержка VeraCrypt осуществляется французским программистом Mounir Idrassi.

Исправлению подверглось как само ПО, так и та его часть, которая относится к загрузчику ОС (bootloader). Следующие уязвимости были исправлены в версии 1.19.

— Полностью удалена настройка шифрования по стандарту GOST 28147-89.

— Удалена поддержка библиотек XZip и XUnzip, вместо них VeraCrypt использует более безопасные библиотеки libzip.

— Исправлена уязвимость в загрузчике (bootloader), которая позволяла атакующему вычислять длину пароля.

— Исправлена уязвимость в коде загрузчика, которая позволяла оставлять в памяти BIOS Data Area введенный пользователем пароль, что могло быть использовано атакующими.

— Исправлена аналогичная уязвимость, которая позволяла оставлять конфиденциальные данные загрузчика в памяти, не удаляя их должным образом. Уязвимость может позволить атакующим получить доступ к новому паролю пользователя при его изменении со старого.

— Исправлена уязвимость в загрузчике, которая относится к типу memory-corruption и присутствует в коде библиотеки XUnzip при обработке архивов VeraCrypt Recovery Disk. Уязвимость устранена путем прекращения поддержки XUnzip и переходом на libzip.

— Исправлена уязвимость в загрузчике, которая приводила к разыменованию нулевого указателя,

С полной версией отчета о проделанном аудите можно ознакомиться здесь.

be secure.

Правильное использование и защита контейнера VeraCrypt

Вы пользуетесь VeraCrypt и всегда выбираете самый надежный алгоритм шифрования и длинный сложный пароль, надеясь, что так вы сделаете контейнер неприступным? Сегодняшняя статья изменит ваши представления о том, как работает безопасность криптоконтейнеров VeraCrypt, и покажет, что на самом деле влияет на стойкость контейнера к взлому. Я покажу как правильно использовать VeraCrypt и как защитить зашифрованный контейнер от взлома.

Инструменты для поиска и взлома защищенных криптоконтейнеров:

Как взламывают контейнеры VeraCrypt

Данная статья не о том, как взломать контейнеры VeraCrypt. Но, если вы не знаете, как станут действовать специалисты компьютерной криминалистики, пытающиеся получить доступ к зашифрованной информации, будет трудно понять смысл описанных действий.

Действия хакера или криминалиста в лаборатории зависят от того, что именно и каким именно образом изъято при обыске или похищено из квартиры.

Стандартные методы взлома VeraCrypt

Самый простой случай — изъятие внешних накопителей целиком; компьютеры выключаются и также изымаются целиком, но в лабораторию к эксперту попадает не целый компьютер в сборе, а только извлеченные из него жесткие диски.

Подобный сценарий — тот самый случай, противостоять которому так долго готовились разработчики всех криптоконтейнеров без исключения. Лобовые атаки на криптоконтейнеры малоэффективны, а на некоторые их разновидности (в частности, загрузочные разделы, зашифрованные в режиме TPM или TPM + ключ) неэффективны абсолютно.

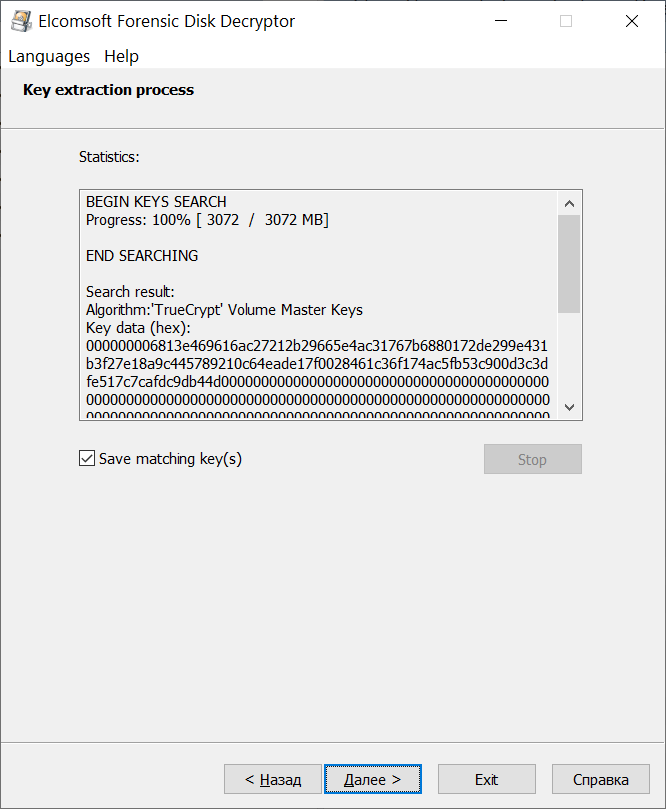

В типичном случае специалист попытается для начала проанализировать файлы гибернации и подкачки. Если пользователь пренебрег настройками безопасности криптоконтейнера (кстати, при использовании BitLocker эти настройки далеко не очевидны), то ключи шифрования спокойно извлекаются из этих файлов, а зашифрованные тома расшифровываются без длительных атак. Разумеется, в ряде случаев эта атака не сработает. Она будет бесполезна, если выполнено хотя бы одно из описанных ниже условий.

1. Загрузочный диск зашифрован. В этом случае и файл подкачки, и файл гибернации будут также зашифрованы. Например, если для шифрования загрузочного раздела используется BitLocker (это имеет смысл, даже если остальные данные зашифрованы в контейнерах VeraCrypt), то Microsoft подробно описывает модель безопасности в FAQ и BitLocker Security FAQ (раздел What are the implications of using the sleep or hibernate power management options?). Кстати, из этого правила есть исключения — например, если файл подкачки вынесен на отдельное от загрузочного устройство (довольно распространенный случай для пользователей, которые таким образом «экономят» ресурс загрузочного SSD).

2. Компьютер был выключен штатным образом (через команду Shutdown) или был изъят в состоянии гибридного сна либо гибернации; при этом криптоконтейнер настроен таким образом, чтобы автоматически размонтировать зашифрованные тома и уничтожать ключи шифрования в оперативной памяти при переходе компьютера в сон, гибернацию или при его отключении.

Немного сложно для восприятия? Упрощу: если в момент изъятия зашифрованный том был смонтирован, а спецслужбы или хакеры просто выдернули вилку из розетки, то ключ шифрования, скорее всего, останется в файле гибернации (удастся ли его оттуда вытащить — зависит от пункта 1). А вот если компьютер выключили командой Shutdown, то наличие или отсутствие ключа будет зависеть от настроек криптоконтейнера. О том, как правильно настроить VeraCrypt, мы поговорим дальше.

3. Наконец, очевидное: анализ файлов подкачки и гибернации совершенно бесполезен, если в момент изъятия компьютера зашифрованный том не был подмонтирован.

Если извлечь ключи шифрования не удается, эксперт поищет их в облаке или корпоративной сети (для томов, зашифрованных штатными средствами BitLocker или FileVault 2). Только после этого в ход пойдет брутфорс атака — перебор паролей.

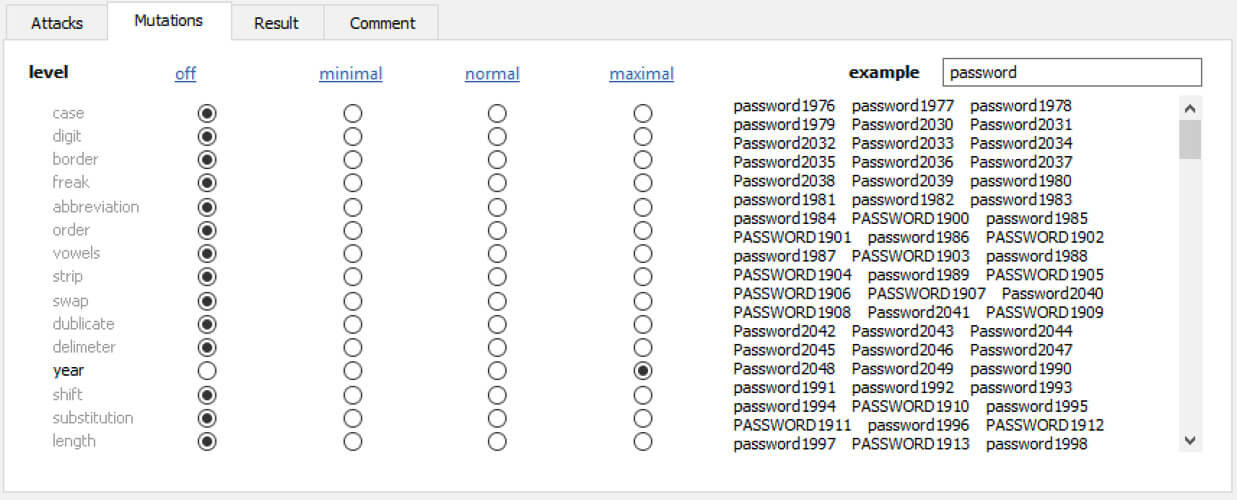

С перебором паролей тоже непросто. Во-первых, давно прошли времена, когда под «лобовой атакой» понимался простой брутфорс. Скорость атаки будет такой, что полный перебор всего пространства паролей становится бесполезен, если длина пароля к криптоконтейнеру превышает 7–8 символов. Соответственно, для атак используются словари, в первую очередь — словари, составленные из паролей самого пользователя (извлечь их можно как из компьютера пользователя, так и из его мобильных устройств или напрямую из облака Google Account). Давно разработаны методы анализа паролей и составления правил-шаблонов, на основе которых будут генерироваться «похожие» пароли.

Для атаки в лаборатории будут использовать один из немногих пакетов программ, позволяющих запустить атаку на множестве (в теории — до нескольких тысяч, в реальности — порядка сотен) компьютеров, каждый из которых будет оснащен несколькими графическими ускорителями. Звучит неправдоподобно? Тем не менее во время тренингов для полиции в разных частях земного шара я видел помещения с компьютерами, использующимися для распределенных атак. Могу сказать о них следующее. Создателей фантастических фильмов в эти помещения, очевидно, не пускают, поэтому на экранах кинотеатров нам приходится наблюдать жалкие плоды убогой фантазии. Просто чтобы обозначить масштаб, поделюсь поразившим меня фактом: на рабочих столах полицейских экспертов одного британского захолустья стоят компьютеры с GeForce 2080 и 40 процессорными ядрами.

Для начала область перебора будет ограничена набором символов, которые встречаются в паролях пользователя.

Дальше опробуют атаку с мутациями (берется слово из словаря, и проверяются его варианты, составленные по довольно простым правилам, которыми пользуется подавляющее большинство обычных пользователей). Кстати, на мутациях обычно и заканчиваются попытки атак в тех случаях, когда у криминалистов нет зацепок — не удалось получить ни одного пароля пользователя.

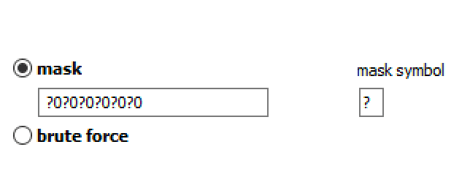

Если это не сработает, в ход пойдут маски (попытки вручную сконструировать пароли, «похожие» на те, которые были найдены у пользователя).

В особо сложных случаях дело дойдет до гибридных атак (использование комбинаций из одного или двух словарей в комбинации со скриптованными правилами, масками и/или префиксами).

Нестандартные методы взлома VeraCrypt

Нестандартно действовать полиция начинает в редких случаях, когда у подозреваемого заранее предполагается наличие зашифрованных «цифровых улик». В этом случае вместе с оперативниками выезжают подготовленные эксперты, которые проконтролируют изъятие и попытаются исследовать включенные, работающие компьютеры прямо на месте. Эксперт попробует сделать следующее.

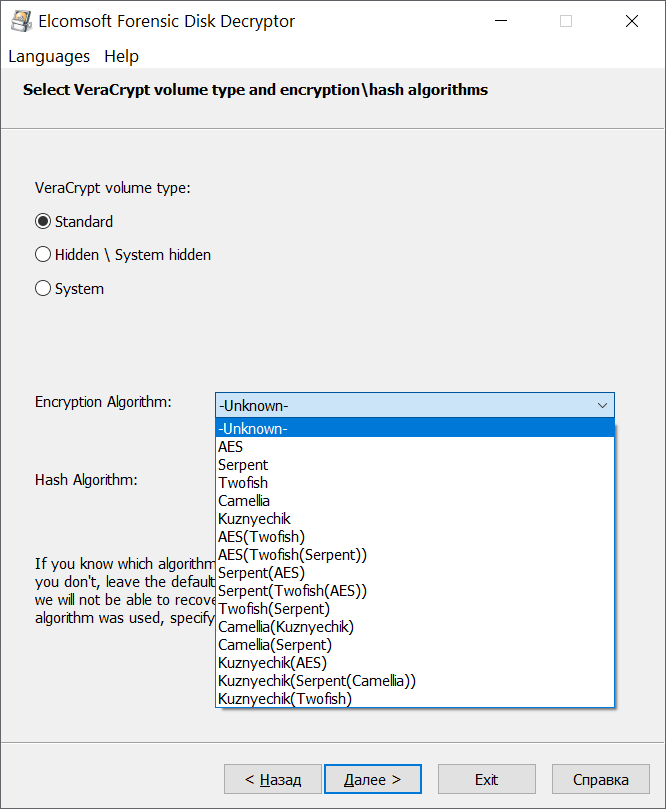

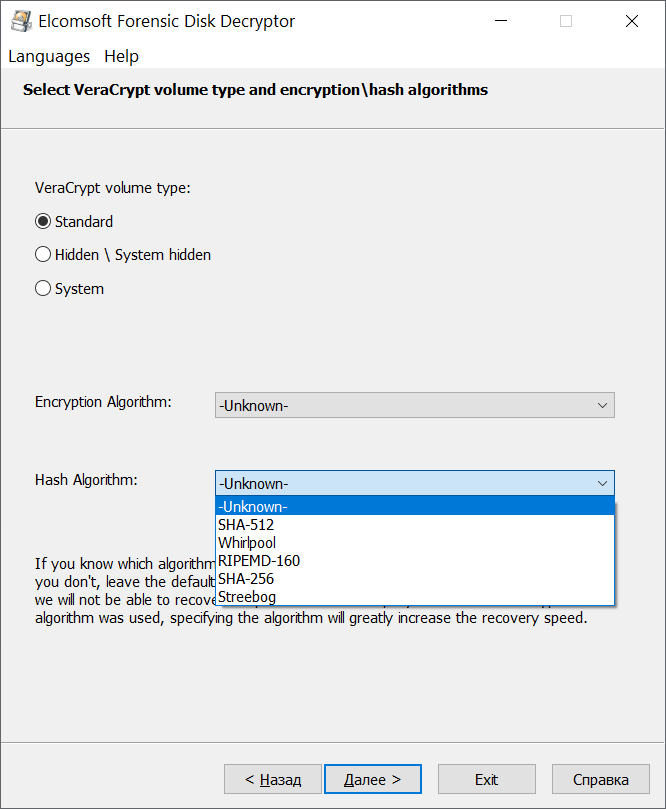

Выбор алгоритма шифрования VeraCrypt

Еще во времена TrueCrypt пользователям предлагался выбор из нескольких разных алгоритмов шифрования, в том числе несколько вариантов с последовательным шифрованием данных сначала одним, а потом другим алгоритмом. В VeraCrypt выбор существенно расширился. Теперь предлагается пять алгоритмов (AES, Serpent, Twofish, Camellia и «Кузнечик») и десять вариантов их последовательного использования.

Средний пользователь VeraCrypt не понимает, чем отличаются алгоритмы, не интересуется подробностями, но считает, что если выбрать цепочку из двух, а еще лучше трех алгоритмов, то он точно будет защищен и от закладок спецслужб, и от уязвимостей самих алгоритмов.

Правда же заключается в том, что достаточно будет использовать самый известный и простой с вычислительной точки зрения алгоритм. Тот самый AES, который используется всеми — от детей, скачивающих на телефон новую игру, до финансовых воротил и самых что ни на есть специальных спецслужб. За десятилетия повсеместного использования и массовых исследований этот алгоритм так и не взломали, секретных черных ходов не нашли.

На что же на самом деле влияет выбор алгоритма шифрования? Еще одна грустная правда: только и исключительно на скорость доступа к зашифрованным данным.

Шифрование алгоритмом AES использует встроенные в современные процессоры (начиная от самых дешевых ядер ARMv8 и заканчивая даже очень старыми процессорами Intel и AMD) команды для аппаратного ускорения шифрования. Другие алгоритмы тоже могут применять эти команды. Но AES пользуются все, а другими алгоритмами — не все, поэтому их оптимизация оставляет желать лучшего. Самый оптимизированный алгоритм шифрования Camellia уступает AES в скорости шифрования в полтора раза, Twofish уступает AES в три, Serpent — в четыре, а Кузнечик — в четыре с половиной раза. Комбинированные варианты работают еще медленнее, не предоставляя при этом никакой дополнительной безопасности.

Итак, выбор отличного от AES алгоритма шифрования не может улучшить безопасность зашифрованных данных, а вот ухудшить — запросто. А что может улучшить?

Выбор хеш-функции и числа итераций

Для того чтобы зашифровать (ну, и расшифровать тоже) любые данные, криптоконтейнер не использует пароль. Для шифрования любым алгоритмом (от AES до «Кузнечика») берется двоичный ключ фиксированной длины, так называемый Data Encryption Key или Media Encryption Key (MEK). Каким именно образом ваш пароль (наверняка очень длинный и безопасный) превращается в MEK фиксированной длины? Откровенно говоря, никаким. Media Encryption Key для единожды созданного контейнера неизменен; он хранится в зашифрованном (точнее сказать, «обернутом», wrapped) виде прямо в составе контейнера, а в «развернутом» виде используется для доступа к данным.

Ключ шифрования данных MEK в обязательном порядке шифруется (простите за тавтологию) ключом шифрования ключа шифрования Key Encryption Key (KEK). Без KEK невозможно расшифровать MEK, а без MEK невозможно расшифровать данные. Для чего нужна такая сложная схема? Хотя бы для того, чтобы вы смогли сменить пароль от криптоконтейнера без обязательной расшифровки и перешифровки всего содержимого. Однако роль пары ключей MEK/KEK этим сценарием не ограничивается. Так, достаточно будет затереть несколько десятков байтов в заголовке контейнера (перезаписав область, в которой хранится MEK), и контейнер никто и никогда больше расшифровать не сможет, даже если точно известен пароль. Возможность моментального и безвозвратного уничтожения данных — важная часть общей стратегии безопасности.

Итак, с парой ключей MEK/KEK разобрались. Каким образом из пароля получается ключ KEK? VeraCrypt проводит циклическую последовательность односторонних (это важно) математических преобразований — хеш-функций, причем количество циклов достаточно велико: по умолчанию преобразование выполняется 500 000 раз. Таким образом, с настройками «по умолчанию» на вычисление одного-единственного ключа KEK на основе введенного пароля VeraCrypt потратит от одной до пяти-шести секунд.

Здесь наступает важный момент. Помните, чуть выше я разобрал скорость работы алгоритмов шифрования и порекомендовал использовать AES как самый распространенный и самый быстрый вариант? Так вот, с выбором хеш-функции все обстоит с точностью до наоборот: вам нужен самый нестандартный и самый медленный алгоритм.

В VeraCrypt доступен выбор из четырех хеш-функций: дефолтный SHA-512 (он достаточно медленный и достаточно безопасный, но дефолтный, что для нас минус), еще более медленный и тоже хорошо изученный Whirlpool, старенький SHA-256, который все еще безопасен, но смысла в использовании которого я не вижу, и «темная лошадка» «Стрибог», который в бенчмарке медленнее всех.

Как правильно настроить преобразование пароля в ключ шифрования KEK? Вот три основных пункта.

Итак, с настройками по умолчанию разобрались, с выбором хеш-функции определились. Однако есть еще один важнейший параметр, скрывающийся за малозаметной галочкой Use PIM. Что за PIM такой и зачем он нужен?

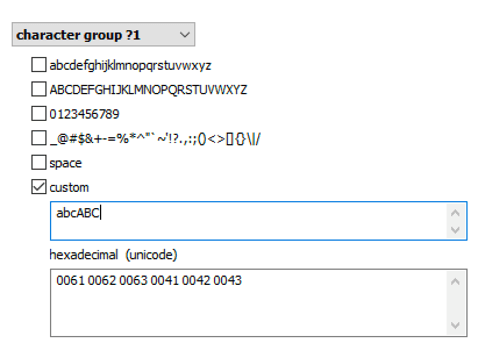

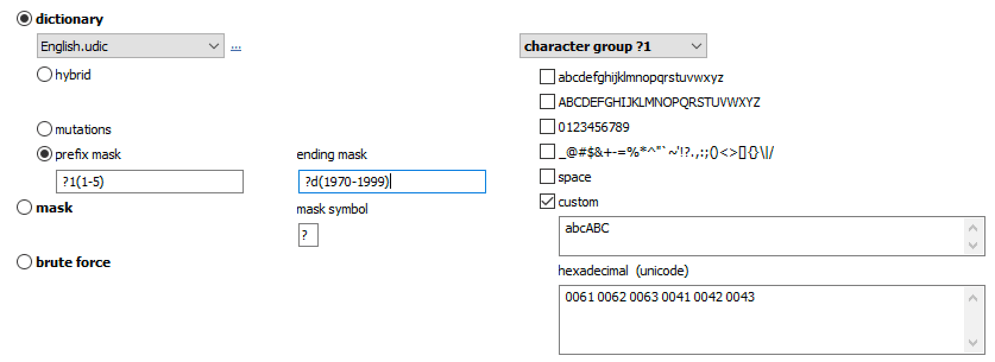

PIM (Personal Iterations Multiplier) напрямую влияет на количество итераций, которые будут использованы для преобразования вашего пароля в ключ шифрования KEK. Согласно документации, VeraCrypt вычисляет количество итераций (число преобразований) по формуле 15000 + (PIM · 1000). Для хеш-функций SHA-512 и Whirlpool значение PIM по умолчанию 485, что дает нам ровно 500 000 итераций.

Для чего нужен этот параметр? Дело в том, что вычислительные мощности, в том числе и у тех, кто будет взламывать ваш криптоконтейнер, постоянно растут. Защита, эффективная двадцать лет назад, сегодня уже не кажется такой непробиваемой. Однако в случае с VeraCrypt вы можете легко и изящно повысить стойкость защиты сколь угодно сильно, просто увеличив число итераций. Да, увеличение числа итераций (через кастомное значение PIM) немного снизит удобство использования (при монтировании криптоконтейнера вам придется, помимо пароля, вводить еще и число PIM), несколько замедлится скорость монтирования. Поверьте, однако, что любое, самое незначительное изменение PIM означает сильнейшую головную боль у любого, кто вздумает подобрать пароль и взломать VeraCrypt.

Насколько сильно изменение PIM повлияет на скорость монтирования криптоконтейнера? Вот время с настройками PIM по умолчанию.

А вот я изменил PIM на значение 500 (с дефолтных 485).

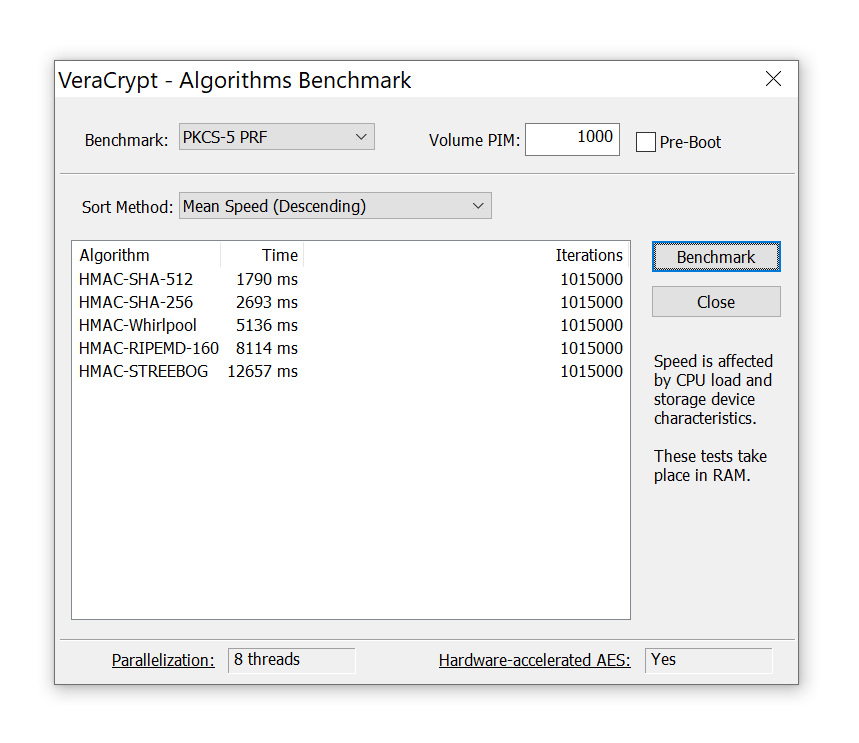

А тут я использовал PIM, равный 1000.

Цифры отнюдь не запредельные: подождать при монтировании зашифрованного тома лишние секунды несложно, а вот у того, кто будет пытаться подобрать пароль к тому, возникнет масса проблем. Общий алгоритм работы взломщиков будет выглядеть так.

Логичный вопрос: разве увеличение длины пароля на два-три знака из расширенного набора символов не даст схожий (и даже лучший) результат? Если подходить с чисто вычислительной точки зрения, то даст. Реальность же такова, что большая часть атак проводится с настройками по умолчанию; программы, способные использовать атаки с нестандартным значением PIM, можно пересчитать по пальцам одной руки, а программ, которые способны автоматизировать атаки с кастомным рядом значений PIM, и того меньше.

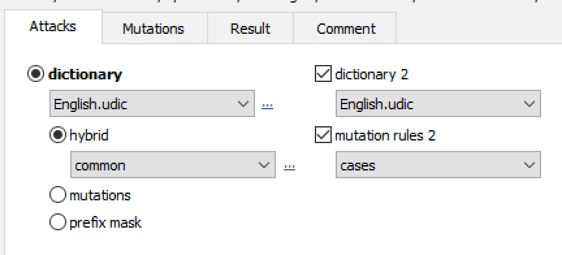

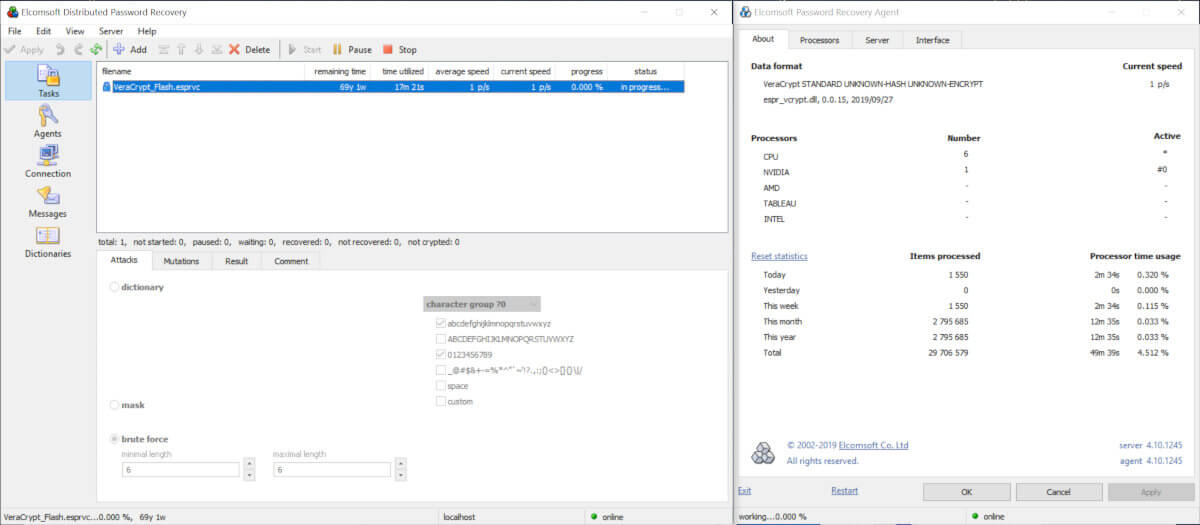

Рассмотрим скриншот свежей сборки Elcomsoft Distributed Password Recovery с поддержкой VeraCrypt.

На нем мы видим атаку в стандартной конфигурации: алгоритм шифрования AES, хеш-функция — SHA-512. Никаких сюрпризов. Скорость атаки — 170 паролей в секунду (это с загрузкой всех ядер процессора и с использованием вычислительных ресурсов видеокарты; без видеокарты мы бы увидели скорость порядка 0,5 пароля в секунду).

Но если вы смените хеш-функцию, то такой атакой, как показана на первом скриншоте, пароль найти не получится. Соответственно, будет применяться вторая атака — уже по всему спектру алгоритмов шифрования и хеш-функций.

Что мы видим на втором скриншоте? Во-первых, скорость перебора резко упала до одного пароля в секунду — это с использованием GPU-ускорителя.

А чего мы не видим на втором скриншоте? Мы не видим возможности провести атаку на число итераций PIM. Число итераций PIM в большинстве программ для взлома паролей можно указать вручную. Таким образом, нестандартное число итераций сделает атаку неэффективной: даже если ваш пароль — 123, найти его не получится, не указав точного числа итераций.

Разумеется, если есть проблема, для нее найдется и решение. В свежей бете небезызвестного инструмента hashcat заявлены два любопытных параметра: —veracrypt-pim-start и —veracrypt-pim-stop (commit с изменением). А что будет со скоростью перебора? Если неизвестны точные параметры шифрования (комбинация из алгоритма шифрования и хеш-функции), то скорость перебора уже достаточно низкая: всего один пароль в секунду на компьютере с аппаратным ускорителем GPU. А теперь поделите эту цифру на количество возможных вариантов PIM, и получите исключительно медленный перебор. В реальности же перебор будет еще медленнее: если с низкими значениями PIM проверка пароля займет доли секунды, то большое число итераций замедлит перебор в несколько раз по сравнению со стандартным значением.

Защита ключа шифрования VeraCrypt

Итак, мы выбрали шифрование AES, хеш-функцию Whirlpool, а число итераций выставили скромненько 1111 (чтоб и нестандартно, и не забыть случайно). Это полностью защитит контейнер от атаки на пароль, но, как мы помним из начала статьи, спецы могут вообще не устраивать такую атаку, если смогут просто вытащить ключ шифрования из вашего компьютера.

Взять готовый ключ шифрования и с его помощью смонтировать (или расшифровать целиком) зашифрованный раздел — любимый и самый быстрый способ, которым пользуется полиция. Суть его заключается в следующем.

Как вы знаете, для того чтобы зашифровать (и расшифровать) данные, криптоконтейнер не использует пароль. Для шифрования любым алгоритмом (от AES до «Кузнечика») используется двоичный ключ фиксированной длины, так называемый Data Encryption Key или Media Encryption Key (MEK). Вы уже в курсе, каким сложным образом ваш пароль (наверняка очень длинный и безопасный) превращается в ключ фиксированной длины. Дело сейчас не в этом.

Логично, что ключ шифрования данных (MEK) хранится в оперативной памяти компьютера. Это необходимо для того, чтобы программа-криптоконтейнер могла получить доступ к зашифрованным данным в принципе. Обратите внимание: ключ шифрования хранится в оперативной памяти совершенно независимо от того, какой алгоритм шифрования вы выбрали в настройках контейнера. AES, Twofish, Serpent, «Кузнечик» или любая комбинация алгоритмов — независимо от вашего выбора, ключи шифрования будут храниться в оперативной памяти, а сложность и скорость их извлечения практически одинакова.

Таким образом, сложность этой атаки мало зависит как от выбора алгоритма шифрования, так и от способа преобразования вашего пароля в двоичный ключ. Максимум, чего удастся добиться нестандартными настройками, — это увеличение времени поиска ключа в образе оперативной памяти, условно говоря, с десяти-пятнадцати минут до полутора-двух часов (цифры условные: многое зависит как от объема оперативной памяти компьютера, с которого делался дамп оперативной памяти, так и от скорости накопителя и центрального процессора, где этот дамп анализируется).

Можно ли защититься от подобных атак? Полноценная защита от извлечения ключей шифрования из оперативной памяти компьютера достаточно сложна, а на обычном десктопе может и вовсе оказаться невозможной (противостоять криогенной атаке вообще достаточно тяжело, но и вероятность ее применения исчезающе мала). В то же время вы можете включить в настройках VeraCrypt недавно появившуюся возможность шифрования ключей шифрования в оперативной памяти компьютера.

Обратите внимание: настройка доступна начиная с VeraCrypt 1.24 (на момент написания статьи актуальна сборка 1.24 Update 4). По умолчанию опция выключена; если ее включить, использование оперативной памяти драйвером увеличится примерно на 10%, производительность упадет на 5–15% (источник), а также будет отключена возможность гибернации.

Но это только часть защиты. В файл подкачки или файл гибернации также могут попасть и сами данные, которые хранятся в зашифрованном контейнере, а встроенная в VeraCrypt функция отключения гибернации может не сработать. По-хорошему также необходимо отключить ее на уровне Windows. Опции Hybrid sleep и, собственно, Hibernation.

Обратите также внимание на режим «быстрой загрузки» (Fast Startup) на первом скриншоте. В этом режиме (по умолчанию он, кстати, включен) при выключении компьютера Windows сохраняет состояние ядра в файл на системном диске. Этот файл – в некотором роде урезанный (без user space) аналог файла гибернации. Его наличие позволяет ускорить процесс последующей загрузки, но оно же приводит к возможности утечки ключа шифрования томов VeraCrypt. Отключение режима Fast Startup поможет защититься от этой уязвимости.

Если же жертвовать режимом гибернации не хочется, то стоит подумать о шифровании системного диска с помощью того же BitLocker’а (см. также Возможен ли взлом Bitlocker?). В этом случае и файл подкачки, и файл гибернации будут надежно защищены.

Облако и ключи восстановления доступа

Для VeraCrypt этот момент не критичен, но BitLocker по умолчанию предлагает пользователю сохранить ключ восстановления доступа к зашифрованному диску в облако OneDrive. Если его удастся оттуда извлечь (а полиции обычно удается, достаточно сделать запрос в Microsoft), то расшифровка данных становится тривиальной. Атака сработает и в том случае, если вы сохраните подобный ключ на USB-накопителе, доступ к которому получит полицейский эксперт или злоумышленник. Иными словами, ключи восстановления доступа — палка о двух концах, и с точки зрения чистой безопасности лучше их не иметь, чем иметь.