что такое intel aes ni в биосе

990x.top

Простой компьютерный блог для души)

Intel AES-NI что это в биосе?

Intel AES-NI включает в себя семь новых команд и позволяет защитить данные типа на более высоком уровне безопасности. В принципе все понятно, Intel AES-NI это какое-то новое шифрование, но зачем это нужно обычному человеку? Попробую выяснить…

Ага, то есть AES-NI выполняет некоторые моменты AES на аппаратном уровне, то есть прямо в самом проце. Ну вот теперь я немного понимаю. То есть AES-NI улучшает работу AES, ускоряет типа. Шифроваться должно быстрее, единственное что я не понял, это шифроваться что? Диск в винде шифроваться, или архив WinRAR будет быстрее создаваться? Вот это я пока не могу понять. Но по этому вопросу я нашел кое какие разьяснения, гляньте:

То есть шифрование BitLocker должно быть типа быстрее. А вот по поводу транзакций в интернете, это я не совсем понимаю.. Это что, получается процессор может участвовать в шифровании интернет-соединений? Ибо весь процесс транзакции как правило шифруется, даже используется для этого HTTPS-протокол….

Короче ребята, я вроде все понял. Есть такая штука как AES, правильно? Вот что это такое? Это симметричный алгоритм блочного шифрования, короче дичь. Но не в этом суть. Я так понимаю что AES используется в некоторых программах, логично? Ну вот. А вот опция Intel AES-NI она как бэ ускоряет работу алгоритма AES, понимаете? Ибо эта опция работает на аппаратном уровне прямо в проце.

Тогда такой вопрос, получается что Intel AES-NI стоит включать, чтобы что-то там шифровалось быстрее? Да, получается что именно так. Вот еще читаю, что программы для шифрования диска, то они могут использовать Intel AES-NI, вот например одна из таких программ это PGPdisk.

Ребята, нашел оч интересную картинку, где показано преимущество использования AES-NI, посмотрите:

Ну вообщэто разница заметная…

Так, какой вывод можно сделать? Intel AES-NI это некая штука, которая встроена в сам процессор, на самом деле это какие-то инструкции, и эти инструкции помогают работать алгоритму AES быстрее. Сам алгоритм может использоваться разными программами, и при помощи Intel AES-NI, эти программы будут свою работу выполнять быстрее

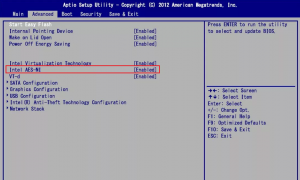

Ну а вот ребята этот пункт Intel AES-NI в биосе:

Ребята, вот мы и разобрались с тем что такое Intel AES-NI, ну а если что не так, то сильно не ругайте. Удачи вам и чтобы вы были счастливы!

Intel AES-NI что это в биосе? : 4 комментария

По поводу защищенных транзакций через интернет. Имеется в виду случай, когда вы устанавливаете соединение VPN. Обычно, если это делается с ПК (а не с роутера), то трафик шифруется.

Аппаратная поддержка AES снижает нагрузку на процессор при этом. Или при той же нагрузке позволяет увеличить скорость передачи. Причем разница в разы, примерно так же, как в вашем тесте.

Выражаю вам благодарность за ваш комментарий! Реально нанесли пользу сайту. Плюс вам в карму, приходите еще в гости

а что делать если в описании процессора поддержка есть а проги не видят, и в биосе то же нет похожих строк?

Честно — не знаю.

Но вариант только один — еще раз поискать в биосе.

Если нет — обновить биос.

Если все равно нет — писать в поддержку материнской платы (или сделать это до обновления биоса).

Аппаратная поддержка алгоритма AES современными процессорами

Начинаем

Для начало, необходимо убедится что расширение AES-NI присутствует в нашем процессоре. Для этого существует специальная команда CPUID, которая при значение eax=0x00000001, должна выставить в регистрах биты относительно присутствующих расширений. Для расширения AES это 25 бит регистра ECX:

код проверки AES-NI:

Если бит установлен в 1, значит мы можем переходить к шифрованию.

Расширение ключа/ExpandKey

Алгоритм расширения ключа в псевдокоде выглядит так:

Для аппаратной поддержки надо использовать инструкцию AESKEYGENASSIST, которая выполнит:

Как легко заметить, инструкция не выполняет:

Эти операции придется выполнить самим, используя MMX инструкции

Шифрование/Encryption

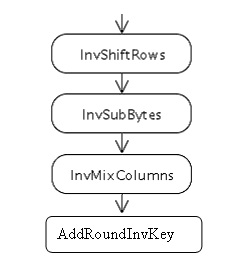

Для реализации одного раунда шифрования используется инструкция AESENC, которая выполняет следующие действия:

Последний раунд шифрования реализуется при помощи инструкции AESENCLAST:

Отличие этой инструкции от AESENC состоит в том, что операция MixColums на последнем шаге не выполняется:

Расшифровывание/decryption

Для реализации процедуры расшифрования используется инструкция AESDEC:

Для получения InvKey надо выполнить операцию InvMixClomuns для ключа. Инструкция, которая это делает — AESIMC xmm1.xmm2

И для последнего раунда расшифрования используется Инструкция AESDECLAST:

Итак, аппаратное поддержка должна нам дать приличный прирост к скорости шифрования. В качестве завершения поста приведу класс на C++, реализующий операции шифрования и расшифрования в режиме ECB. После прогона теста была достигнута скорость шифрования на одном ядре i5-3740 (3.2GHz), равная 320MB/sec

Настройки UEFI ноутбука (в картинках): расшифровка основных параметров

В последние несколько лет вместо всем привычного BIOS на компьютерах и ноутбуках стал появляться UEFI (если кратко, то для обычного пользователя отличий не так уж и много: появилась возможность управлять мышкой, графический интерфейс, поддержка дисков более 2 ТБ, ну и возникшая необходимость подготовки установочной флешки особым образом).

Несмотря на то, что BIOS и UEFI вроде бы схожи, но многие пользователи (впервые сталкиваясь с ними) – попадают в замешательство. Да и я в своих статьях нередко оперирую различными параметрами и настойками из UEFI, и появление подобной заметки выглядит вполне логично (будет куда привести ссылку, где можно уточнить, что значит тот или иной параметр).

Примечание : фото и скрины в статье настроек UEFI приведены с ноутбука Asus (линейка ZenBook). Основные разделы и параметры в большинстве устройств будут идентичными (хотя, конечно, могут быть и отличия: дать универсальный вариант просто нереально).

Основные разделы и настройки

(на примере ноутбуков Asus)

Как войти в UEFI

Да в общем-то также, как и в BIOS – есть несколько способов. Приведу кратко их ниже.

Самый распространенный вариант – это нажать спец. клавишу (на Asus это обычно F2 или Esc) для входа сразу же после включения устройства.

Причем, желательно нажимать ее несколько раз и до, и во время появления логотипа – до того момента, пока не появится первое окно UEFI (как оно выглядит –представлено чуть ниже в статье).

Нажимайте несколько раз кнопку входа в BIOS (F2/Esc) до появления логотипа (и во время его отображения)

Как войти в BIOS (UEFI) на компьютере или ноутбуке — [см. инструкцию с неск. способами]

👉 Если у вас установлена ОС Windows 8/10/11 (и с ней все в порядке, т.е. она загружается)

В этом случае можно войти в вообще UEFI без каких-либо «поисков» клавиш.

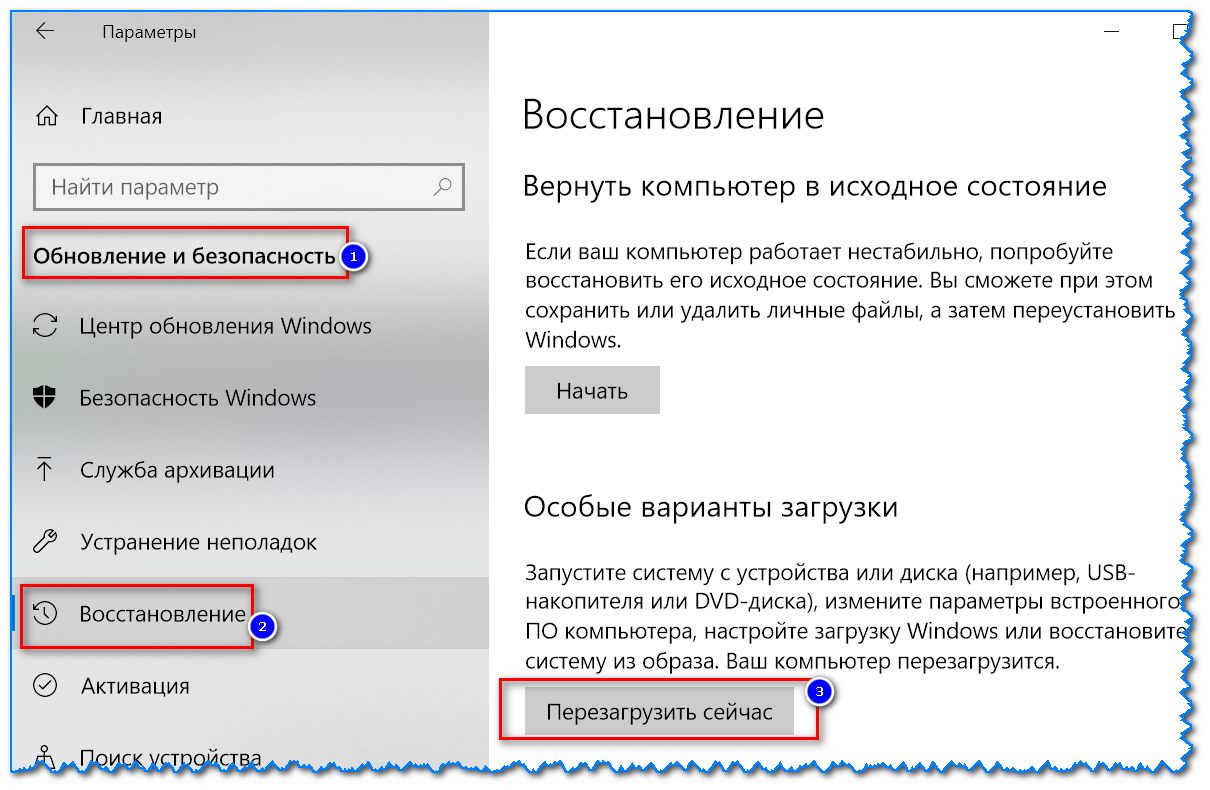

Например, в Windows 10/11 достаточно открыть параметры системы (сочетание Win+i) и перейти в раздел «Обновление и безопасность» : далее перезагрузить компьютер с использованием особых вариантов загрузки (см. скрин ниже). 👇

Обновление и безопасность – восстановление – особые варианты загрузки / Windows 10

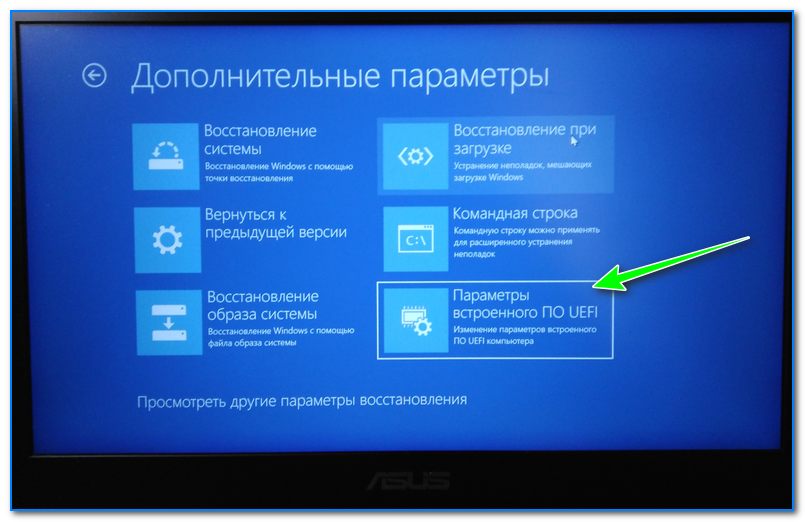

Параметры встроенного ПО

Инструкция: как войти в UEFI (BIOS) из интерфейса Windows 8, 10, 11 (без использования спец. клавиш F2, Del и др.)

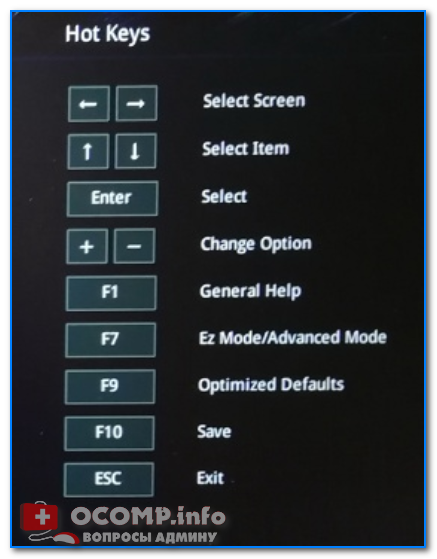

Кнопки управления

Как и в BIOS в UEFI также для справки приведены все клавиши управления (обычно справа). Также не могу не отметить, что в UEFI параметры можно менять с помощью мышки (чего раньше и представить было нельзя ✌).

Основные клавиши управления:

Разделы в UEFI (вкладки)

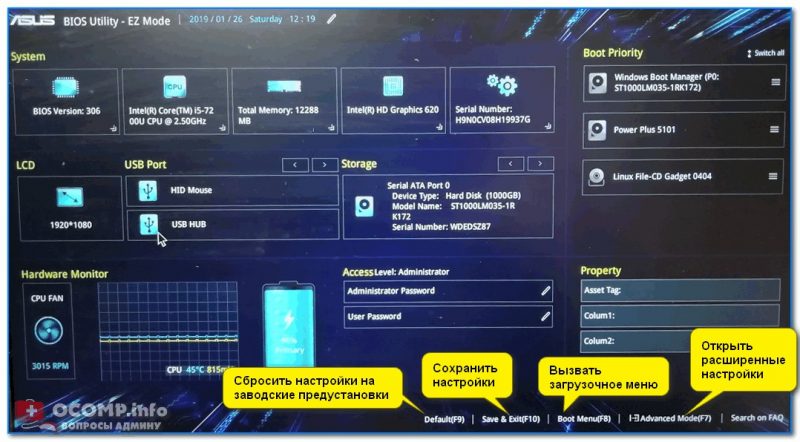

Основное окно

Появляется сразу же после того, как вы заходите в UEFI. В нем представлено достаточно много полезной информации:

Обратите внимание на нижнюю часть окна (там все самое интересное 😉):

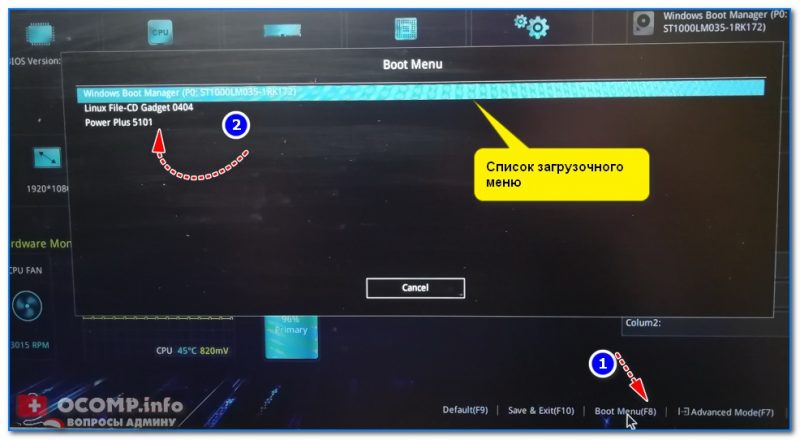

Boot Menu (загрузочное меню)

Boot Menu необходимо для того, чтобы просмотреть все загрузочные накопители (флешки, диски и пр.), подключенные к устройству. По сути говоря, это список устройств, из которых можно выбрать одно из них, и произвести загрузку. Например, часто бывает необходимо загрузиться с установочной флешки, чтобы инсталлировать ОС Windows.

Для вызова Boot Menu – достаточно нажать по клавише F8 (или кликнуть мышкой по данному меню).

Просмотр загрузочного меню

Примечание : также Boot Menu можно вызвать при загрузке ноутбука, использовав 👉 спец. клавишу (для Asus эта клавиша Esc, нажимать нужно сразу же после включения устройства).

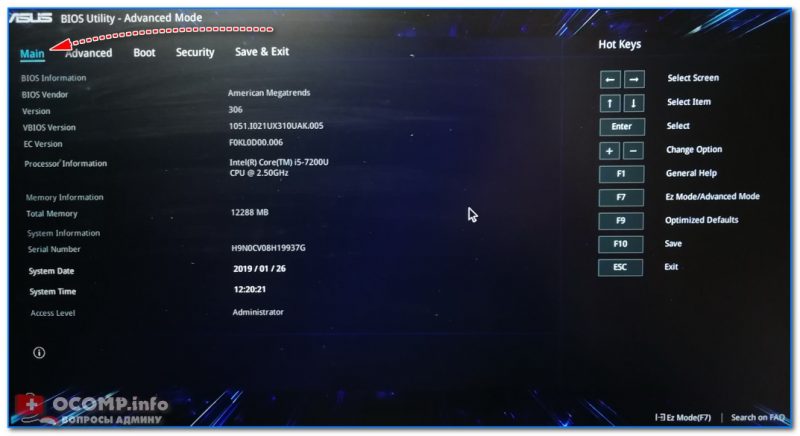

Main (базовые)

Основная (или базовая) вкладка UEFI, когда вы заходите в расширенные настройки. Из нее вы можете узнать:

Вкладка Main (основная)

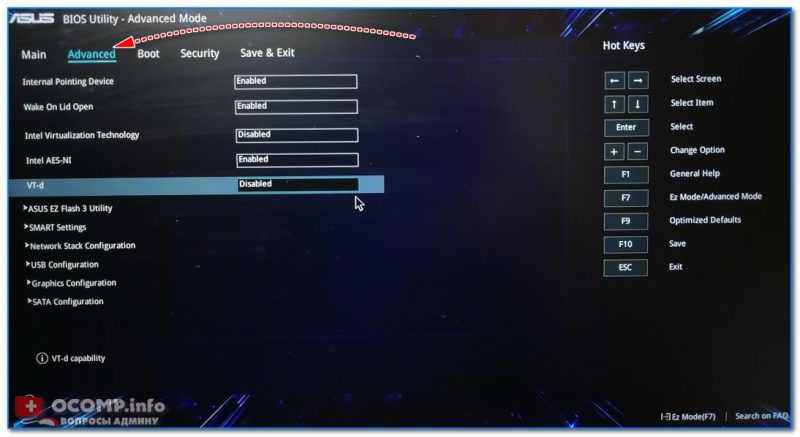

Advanced (расширенные)

Один из главных разделов для задания множества архи-нужных параметров. Перечислю основные из них:

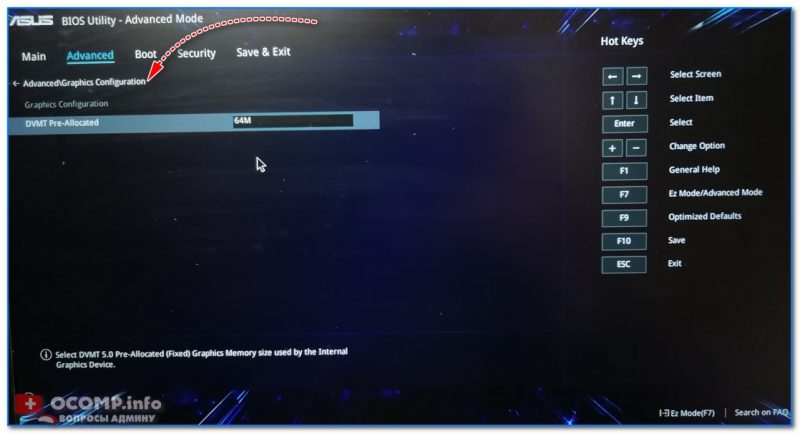

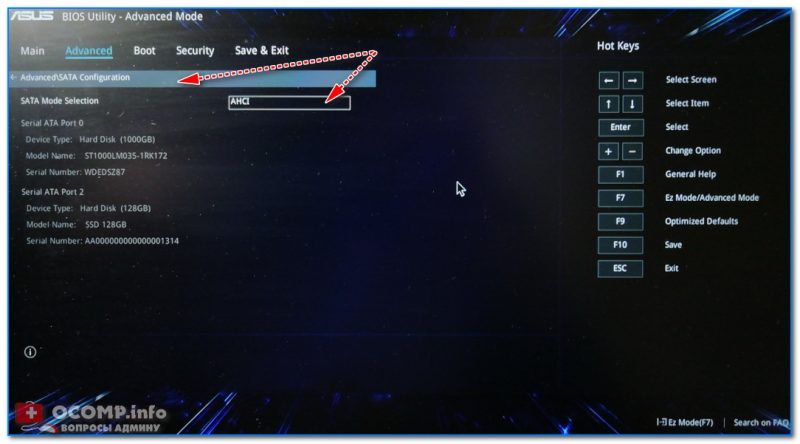

Что касается режима работы видеокарт (вкладка Graphics Cunfiguration):

Вкладка Sata Cunfiguration позволяет изменить режим работы жесткого диска ACHI/IDE. Например, при установке ОС Windows может так стать, что она не «увидит» жесткий диск (т.к. в ее арсенале нет ACHI драйверов (обычно, бывает со старыми ОС)). Переключив же режим в IDE — можно установить систему и разобраться с драйверами после.

Boot (загрузка)

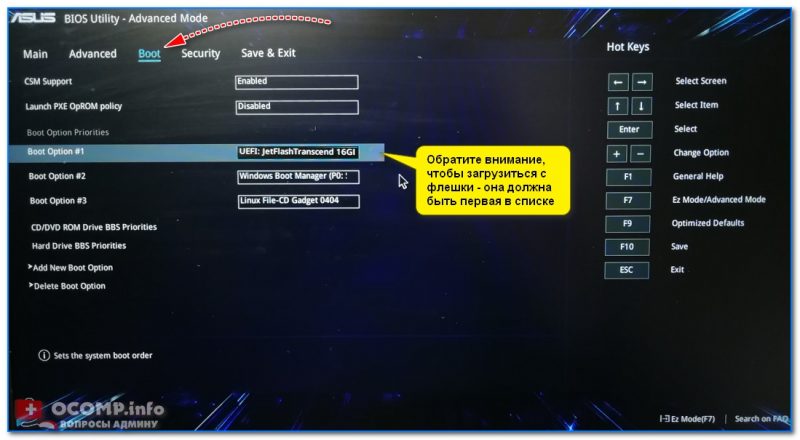

Этот раздел, как следует из названия, отвечает за загрузку устройства: здесь можно указать, с какого носителя загружаться, использовать ли режим поддержки старых ОС и пр. При установке ОС Windows – изменять настройки требуется как раз здесь!

Об основных параметрах этого раздела (см. скрин ниже):

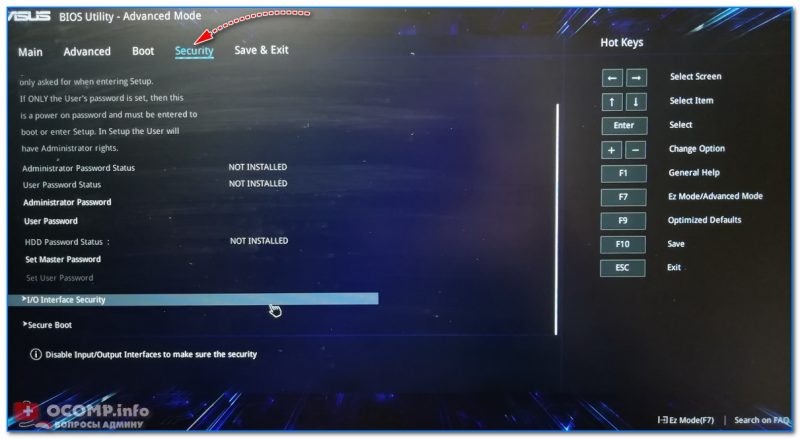

Security (безопасность)

Перечислю основные опции:

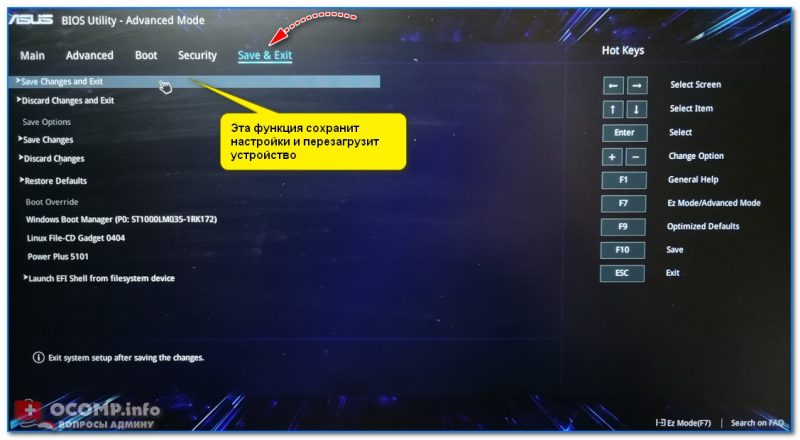

Save & Exit (сохранить и выйти)

Раздел для сохранения и сброса настроек. В принципе, в него можно и не заходить, если оперировать кнопками F10 (это сохранение измененных параметров) и Esc (это выход из раздела/вкладки).

Тем не менее, приведу ниже основные опции:

Сохранение и выход (Save and Exit)

Опция Intel AES-NI в BIOS

Бесспорная популярность персональных компьютеров стимулирует разработчиков делать их совершеннее. Шифрование данных – важная часть использования мессенджеров, социальных сетей и прочих видов интернет-коммуникаций. Без него вся ваша информация доступна любому человеку из сети, из любого места. Команды шифрования AES-NI от компании Intel представляют собой улучшенный алгоритм Advanced Encryption Standard. Эти инструкции используются в серверных процессорах Intel Xeon и десктопных/профессиональных Intel Core. Если вы задаётесь вопросом «Intel AES–NI, что это в биосе?», то эта статья будет для вас как никогда кстати.

Зачем её активировать

Intel добавила в AES 7 инструкций, которые предоставляют лучшую защиту данных. Как они могут сгодиться пользователям и как их активировать?

Intel AES-NI сосредотачивается на таких задачах:

Как результат, носители информации зашифровываются быстрее, что можно увидеть на примере программы PGPdisk. Кодировка в режиме CBC/256 с включёнными инструкциями AES-NI эффективней на 20%, нежели без них. Тест производился на файле размером 351 мегабайт. Также стоит отметить скорость дешифрования в CBC/256 с AES-NI – прирост составляет девять процентов.

Как включить функцию в BIOS

Делается это в несколько нажатий кнопок на клавиатуре. Помните, что AES-NI работает только на процессорах от компании Intel. Также стоит проверить поддержку этой технологии вашим ЦП на официальном сайте производителя. Инструкция по включению:

Заключение

AES-NI – совокупность инструкций, позволяющая процессору лучше кодировать и декодировать файлы на компьютере. Технология принадлежит компании Интел и используется исключительно её продуктами. Её стоит включить, делается это через БИОС, если вы занимаетесь криптованием объёмных файлов и/или часто проводите транзакции во всемирной паутине.

Аппаратные технологии безопасности Intel: новое слово в защите биометрических приложений. Часть 2

В первой части мы обсудили проблемы современных биометрических приложений распознавания пользователей и рассказали о том, как Intel SGX, Intel VMX и Intel IPT способны повысить уровень их защиты. Сегодня продолжим разговор о безопасности биометрии, рассмотрим технологии Intel AES-NI, Intel Secure Key и Intel RealSense.

Для того, чтобы защитить важные данные или программный код во время исполнения, широко используются криптографические алгоритмы и рандомизация адресного пространства (Address Space Layout Randomization, ASLR). Подобные технологии применяются как на уровне обычных приложений, так и на уровне операционной системы. Важной их частью являются случайные числа.

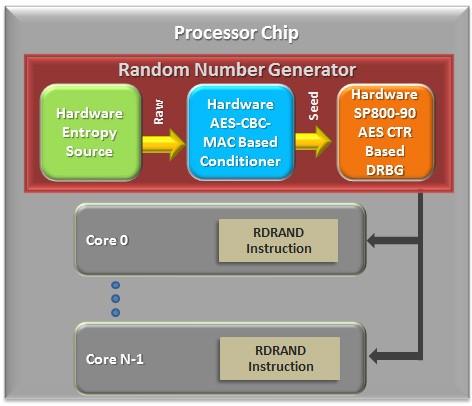

Intel Secure Key

Если нужно сгенерировать ключевую пару или создать случайное адресное пространство, генератор настоящих случайных чисел лучше, чем генератор псевдослучайных чисел. Технология Intel Secure Key предоставляет x86-инструкцию RDRAND, которую можно использовать для создания высококачественного генератора случайных чисел.

Инструкция RDRAND воплощает инновационный подход к созданию высококачественного, высокопроизводительного генератора случайных чисел, основанного на аппаратном источнике энтропии. Генератор построен по каскадной модели, он задействует встроенный в процессор источник энтропии для периодической инициализации аппаратного криптографически безопасного генератора псевдослучайных чисел. В результате инструкция RDRAND может генерировать случайные числа, соответствующие стандарту NIST SP 800-90A. Для наиболее распространённых вариантов использования её можно считать генератором подлинно случайных чисел.

Инструкция RDRAND получает данные из внутреннего аппаратного генератора случайных чисел

Существует много способов использования RDRAND.

1. Вызов RDRAND напрямую в коде на ассемблере или на встроенном ассемблере в C++.

2. Использование библиотеки от Intel (librdrand). Она написана на C/C++. Существуют версии для Windows, и для Linux и OS X.

3. Использование библиотек сторонних поставщиков.

Intel AES-NI

Intel Advanced Encryption Standard New Instructions (Intel AES-NI) – это набор инструкций, разработанный для ускорения приложений, использующих один из самых популярных симметричных алгоритмов шифрования AES. AES широко используют для шифрования данных, хранящихся в оперативной памяти и на жёстких дисках, для защиты информации, передаваемой по сети. Делается это для того, чтобы защитить конфиденциальные данные даже в том случае, если злоумышленнику удастся их скопировать с некоего носителя или перехватить при передаче.

Шифрование канала передачи данных с использованием AES

Для того, чтобы повысить запас надёжности, рекомендуется выполнять шифрование с использованием нескольких раундов AES, что эквивалентно увеличению длины криптографического ключа. В 2010 году Intel представила новый набор инструкций (Intel AES-NI), который предлагает полную аппаратную поддержку шифрования и дешифровки AES. Это позволяет увеличить производительность и снизить потребление памяти. В наши дни практически все настольные и мобильные процессоры Intel поддерживают AES-NI. Вот, какого прироста производительности удаётся достичь при использовании AES-NI в сравнении с полностью программной реализацией алгоритма, не использующей эти команды.

Тестируемое устройство построено на базе Intel Atom Z3770 (Bay Trail) FFRD8 PR1, оно работало под управлением Android 4.4, использовалось OpenSSL native C API.

| Режим (CBC/256) | Размер файла, Мб. | С AES-NI, сек. | Без AES-NI, сек. |

| Шифрование | 351 | 2,89 | 14,59 |

| 56 | 0,48 | 2,63 | |

| Дешифровка | 351 | 1,76 | 19,78 |

| 56 | 0,29 | 3,16 |

Как видно из данных, приведённых в таблице, при шифровании использование инструкций Intel AES-NI дало 5-кратный рост производительности. При дешифровке – 11-кратный рост. Нужно отметить, что использование AES-NI позволяет снизить энергопотребление примерно на 40%.

В настоящее время большинство популярных операционных систем содержат встроенную поддержку Intel AES-NI. Когда некое приложение обращается к криптографическому API, которое предоставляет система, например, к Windows CNG API или к классу Javax.crypto в Android, низкоуровневый драйвер автоматически задействует инструкции AES-NI для повышения производительности. Кроме того, многие библиотеки, например, OpenSSL 1.0.1, Intel Integrated Performance Primitives, Crypto++, оптимизированы с целью максимально эффективного использования AES-NI.

Испытания на живучесть и датчик глубины камеры Intel RealSense

Биометрическое распознавание пользователя, основанное на анализе лица, широко используется в повседневной жизни многих людей. Например – для разблокировки Android-устройств и персональных компьютеров. Так как для распознавания лица используется традиционная оптическая камера, умеющая захватывать плоские изображения, система не может отличить реального человека от фотографии. В результате взломщик может пройти процедуру авторизации, воспользовавшись распечатанным фотоснимком лица пользователя.

Камера Intel RealSense умеет захватывать информацию о глубине пространства. Это открывает очень интересные перспективы. Одна из её функций заключается в построении трёхмерных моделей людей и объектов, попадающих в объектив. Данная возможность позволяет задействовать Intel RealSense как инструмент испытания на живучесть в некоторых сценариях захвата биометрических данных, и, как результат, повысить безопасность биометрических систем. Обычная камера, входящая в состав RealSense, фотографирует лицо пользователя, а модуль трёхмерного сканирования пространства одновременно строит объёмную картину того, что находится перед камерой. Сведения о пространственных характеристиках лицевой области легко могут быть использованы для того, чтобы определить, человек ли смотрит в камеру, или, там, где должно находиться объёмное лицо, размещён плоский лист бумаги.

Трёхмерная модель лица с камеры глубины Intel RealSense F200. Очевидно, перед камерой настоящий человек.

Лист бумаги, пусть и с напечатанным фото пользователя, остаётся плоским для камеры глубины Intel RealSense F200. Очевидно, что это – подделка.

Обзор технологий

Вот краткий обзор технологий Intel, которые могут поднять безопасность биометрических систем на новый уровень.

Жёлтыми значками показаны области применения технологий Intel для повышения безопасности биометрических приложений.

Итоги

Биометрическая идентификация пользователей отличается от традиционной схемы, использующей имя и пароль. Биометрические данные человека практически невозможно изменить. Как результат, этот подход к аутентификации требует повышенного уровня безопасности систем.

Intel предлагает различные аппаратные технологии, доступные как в настольных компьютерах, оснащённых процессорами Intel, так и на мобильных устройствах. Эти технологии могут помочь разработчикам биометрических решений в создании более защищённых систем аутентификации без необходимости задействовать дополнительное аппаратное обеспечение.